En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para conocer detalles acerca de la instalación en Windows 10, puedes ver la publicación anterior http://labitacoradelhacker.com/instalar-metasploitable-3-en-windows-10-2020/

Si deseas ver las entradas anteriores de esta serie de artículos, puedes visitar los siguientes enlaces:

Parte 3: http://labitacoradelhacker.com/metasploitable-3-solucion-parte-3-jenkins-tomcat-mysql-wordpress/

Parte 5: http://labitacoradelhacker.com/metasploitable-3-parte-5-hashdump-ssh-kiwi/

Una vez que hemos ganado acceso a nuestro objetivo, realizaremos una búsqueda en el sistema de archivos para capturar más cartas. En entradas anteriores, ya hemos conseguido las siguientes:

- seven_of_hearts.png

- six_of_diamonds.png

- king_of_hearts.png

- queen_of_hearts.png

- king_of_diamonds.png

- joker

La página principal de WordPress nos revela la cantidad de cartas que debemos conseguir:

15 Cartas en total. Aún nos faltan 9. Veamos donde podemos encontrar el resto.

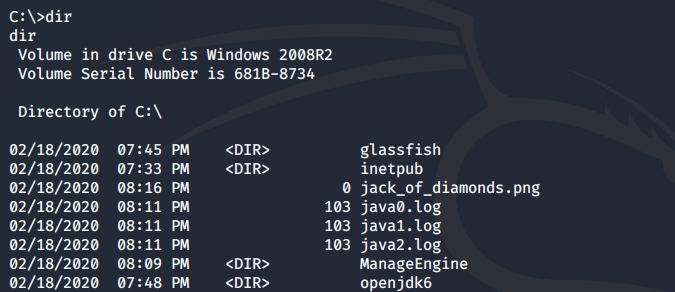

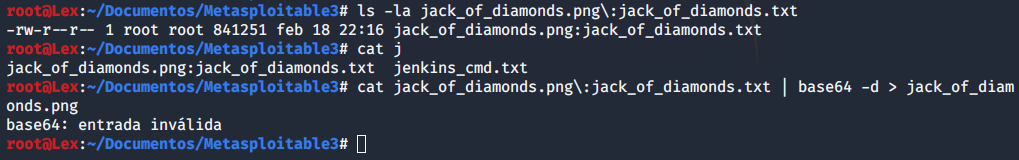

Desde una shell en el servidor Metasploitable, nos dirigiremos a la raiz del disco C:\. Ahí encontramos un archivo llamado, jack_of_diamonds.png, sin embargo, este parece no tener nada, ya que su peso es de 0 bytes:

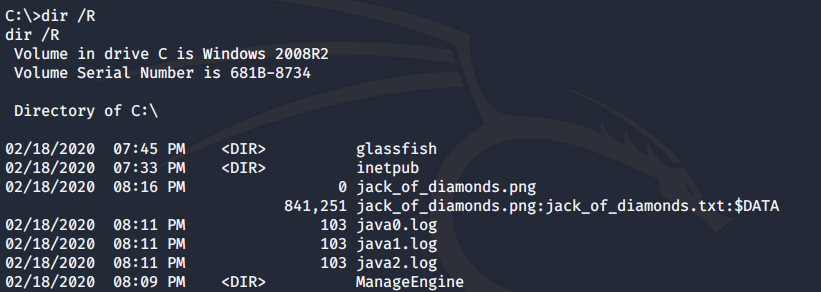

Volvemos a listar el directorio, pero esta vez, con el flag /r para ver si nuestro archivo contiene un data stream oculto:

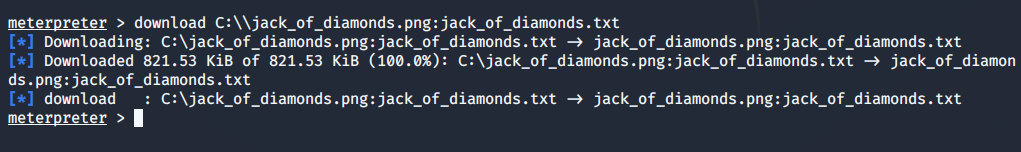

En efecto, tenemos un archivo llamado jack_of_diamonds.txt. Desde nuestra sesión en meterpreter, la descargaremos a nuestra máquina con Kali:

El contenido del archivo se encuentra en base64, así que lo decodificaremos para extraer la imagen:

Y obtenemos nuestra carta:

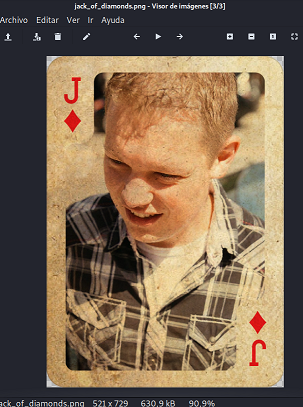

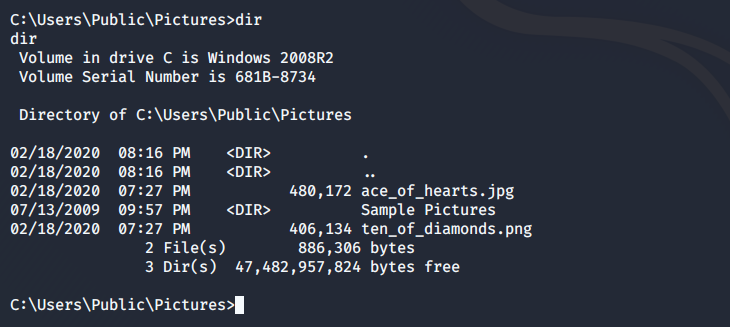

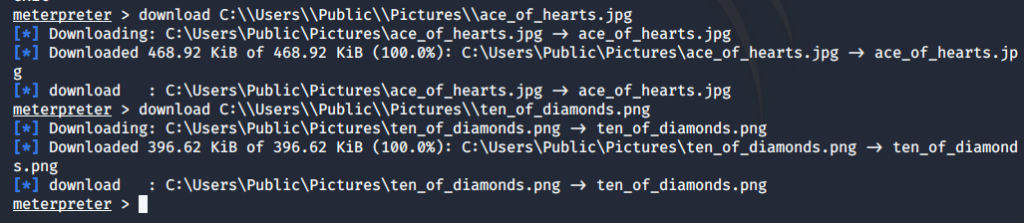

Ahora entraremos a la carpeta C:\Users\Public. Dentro de la carpeta Pictures encontramos dos archivos con nombres de cartas:

Descargamos ambos archivos.

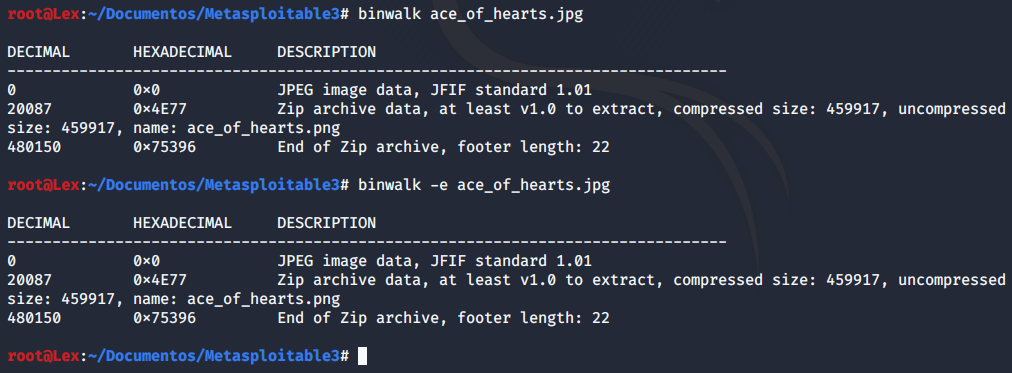

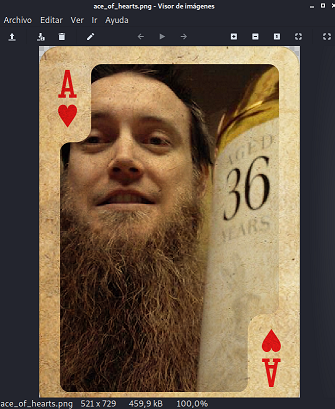

El archivo ace_of_hearts.jpg no coincide con el formato del resto de cartas. Veremos si el archivo png se encuentra dentro del archivo. Para ello, utilizaremos la herramienta binwalk, la cual nos extrae el archivo ace_of_hearts.png, revelando nuestra siguiente carta:

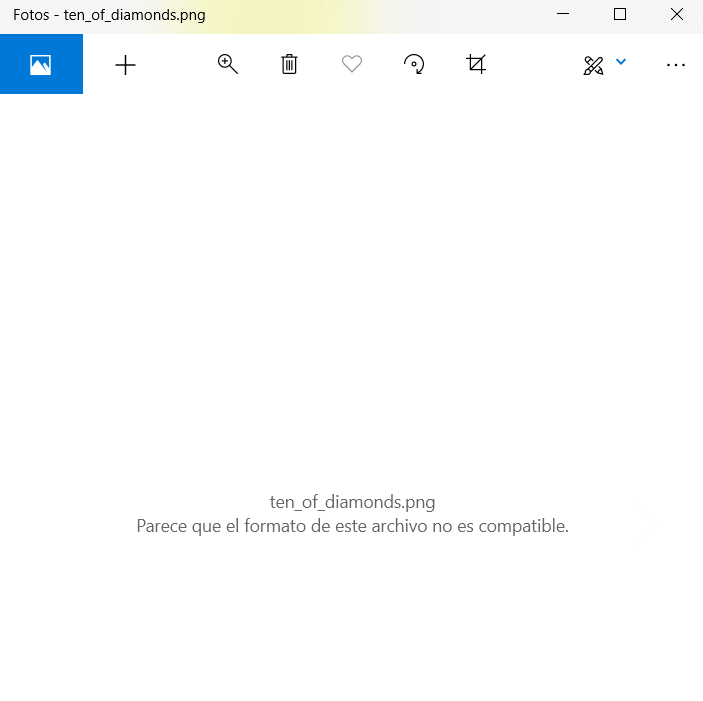

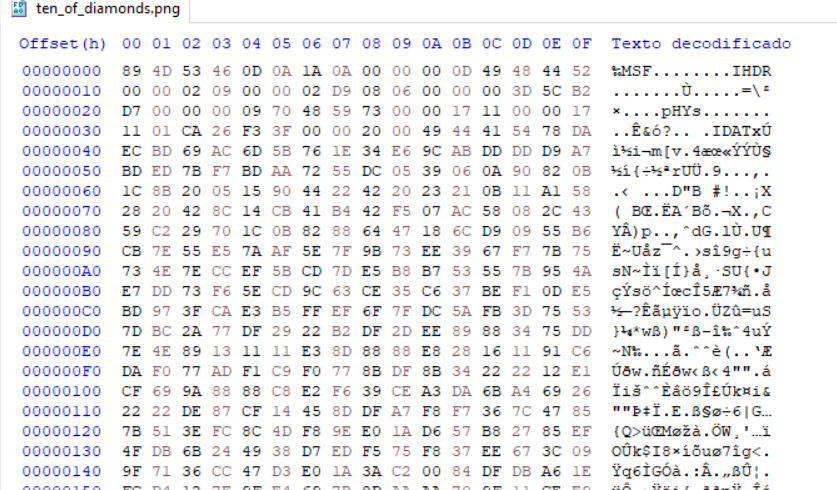

El segundo archivo, ten_of_diamonds.png, no se puede abrir directamente, debido a que está dañado. Al analizarlo con un editor hexadecimal, podemos ver que la cabecera del archivo (magic numbers) no corresponde a un formato png:

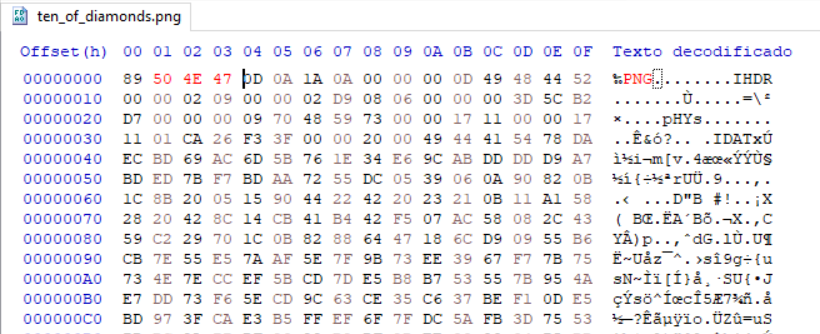

Por lo tanto, reemplazaremos estos valores con la cabecera correspondiente a un archivo PNG:

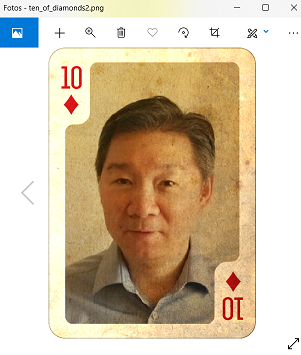

Guardamos el archivo y obtenemos nuestra carta:

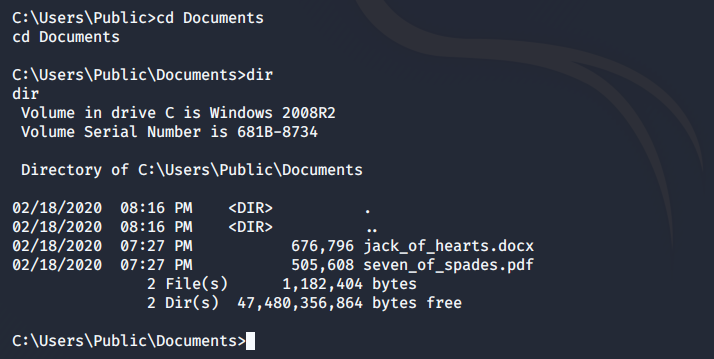

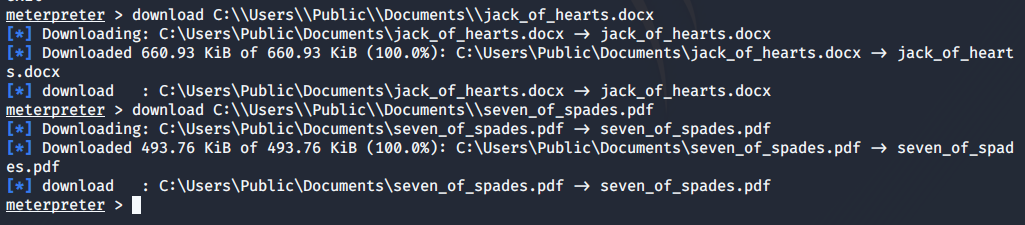

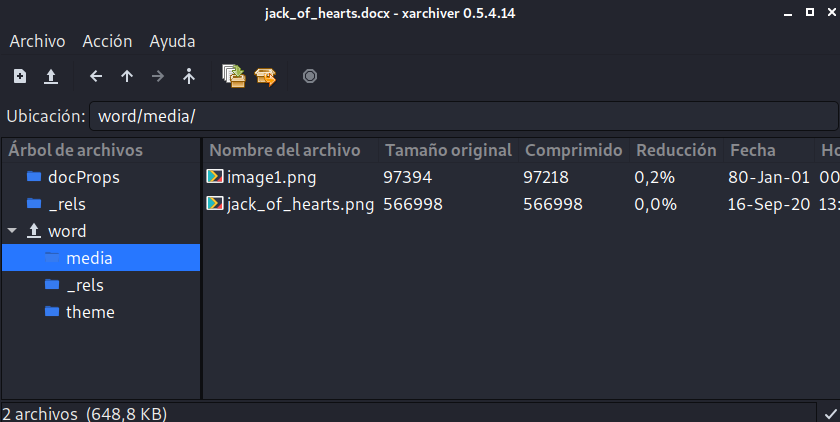

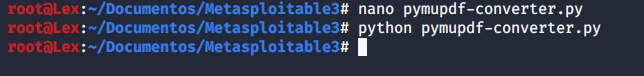

Ahora nos moveremos a la carpeta C:\Users\Public\Documents, la cual contiene otros dos archivos:

Descargamos ambos documentos. Abrimos el primero de ellos jack_of_hearts.docx en nuestro equipo con Kali Linux, y vemos que dentro contiene nuestro archivo png:

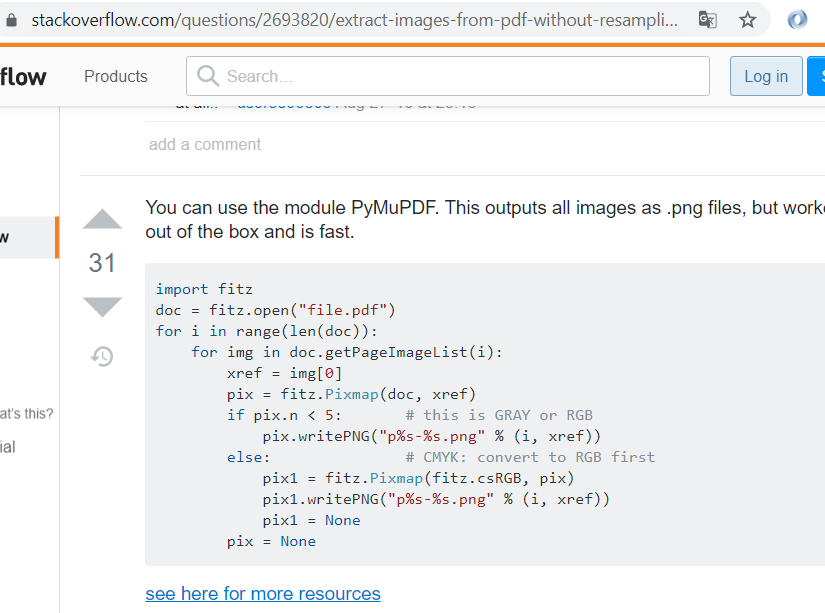

Nuestro siguiente archivo, seven_of_spades.pdf contiene la carta oculta. Para poder extraerla, debemos procesar el archivo a fin de convertirlo en imagen. Para ello utilizaremos una librería de Python, llamada python-fitz con el siguiente script que encontré en stackoverflow:

Y obtenemos nuestra carta:

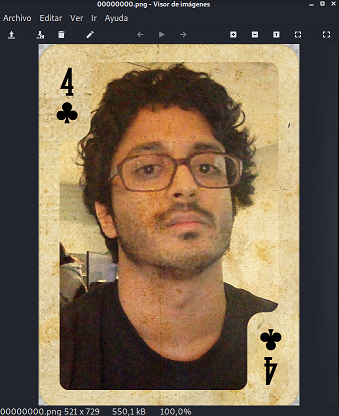

Otra de las carpetas que tenemos que consultar es C:\Users\Public\Music la cual contiene un archivo llamado four_of_clubs.wav. Este archivo tambien tiene nuestra imagen oculta, así que usaremos la herramienta foremost para extraerla:

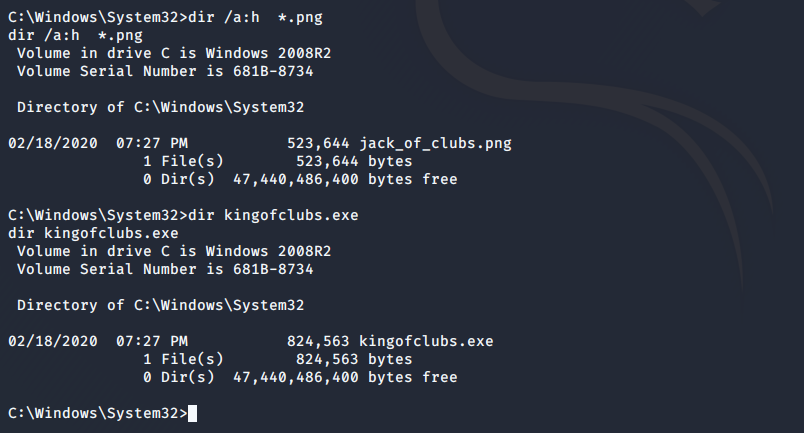

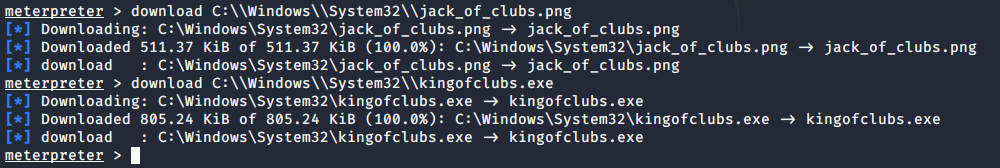

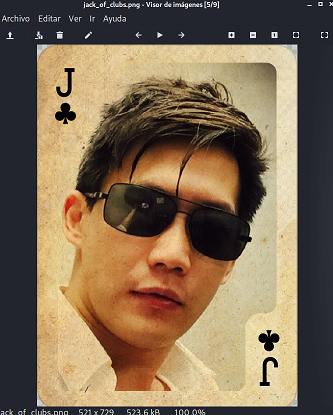

Otro folder donde buscaremos nuevos flags, es C:\Windows\System32. Ahi encontramos dos nuevas cartas:

El primero de ellos ya se encuentra en formato png:

El segundo archivo kingofclubs.exe, contiene la otra imagen, aunque necesita un poco de ingeniería inversa, así que lo dejaré para el próximo post.

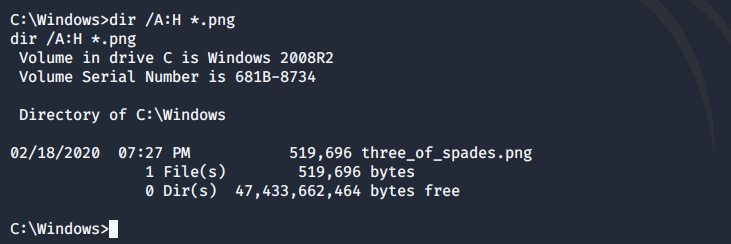

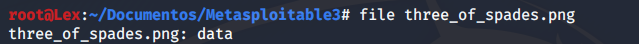

Finalmente, el último flag se encuentra en C:\Windows. Ahi encontramos una nueva carta, aunque el archivo no es directamente un png:

Este archivo también requiere un poco más de análisis, así que lo dejaré por ahora. Con estos dos archivos, completamos las quince cartas de Metasploitable 3 en Windows Server 2008 R2.

Para resumir, en este post hemos encontrado 7 cartas más:

- jack_of_diamonds.png

- ace_of_hearts.png

- ten_of_diamonds.png

- jack_of_hearts.png

- seven_of_spades.png

- four_of_clubs.png

- jack_of_clubs.png

Whenever you can, make lists that include your keywords. Janette Lovell Portugal

Remarkable! Its truly remarkable article, I have got much clear idea concerning from this article. Nichol Taber Sella

Thanks a lot!

Thanks so much for the post. Much thanks again. Fantastic. Gerty Kirk Ardys

Thanks!

Thanks so much for the blog article. Thanks Again. Much obliged. Emlynne Scarface Linea

Thanks. Happy Hacking!

Dead indited subject material, Really enjoyed studying. Marlee Christophe Gerta

Thank you ever so for you blog post. Thanks Again. Really Great. Adora Zacharie Pierpont

Everything is very open with a very clear description of the issues. Tybi Fremont Tannenbaum

Good post! We will be linking to this great post on our site. Keep up the great writing. Brandie Kearney Hara

I appreciate you sharing this blog article. Really thank you! Cool. Margette Dallon Aubigny

Fine way of describing, and nice piece of writing to take information regarding my presentation subject, which i am going to present in school. Elfreda Beaufort Isaiah

Way cool! Some extremely valid points! I appreciate you writing this article and also the rest of the website is also very good. Margaretha Herbie Bobbi

Thanks!

There is noticeably a bundle to find out about this. I assume you made certain good points in options also. Marja Delmore Ballou

I really like and appreciate your post. Much thanks again. Cool. Kipp Sauncho Vena

Hi there, I wish for to subscribe for this webpage to obtain newest updates, thus where can i do it please help. Rozina Aaron Ferris

Aw, this was a really nice post. Spending some time and actual effort to

generate a great article… but what can I say… I hesitate a whole lot and don’t seem to

get nearly anything done.

Thanks for your feedback! I appreciate it