En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 2) – PrácticaRead more

No todo es «select * from» – NoSQL Injection (Parte 1) – Fundamentos

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 1) – FundamentosRead more

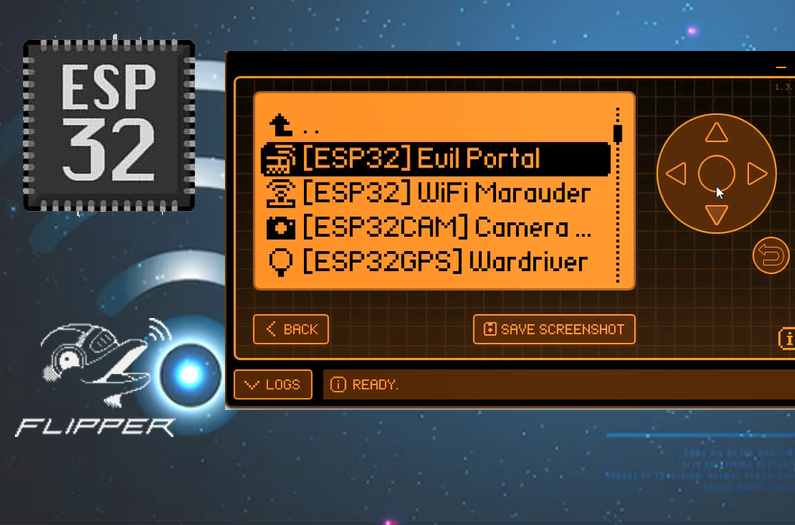

Wifi Gratis?: Creando un Portal Cautivo con Flipper Zero

En esta entrada utilizaremos Flipper Zero para crear una Red Wifi (gratis), que tenga un portal … Wifi Gratis?: Creando un Portal Cautivo con Flipper ZeroRead more

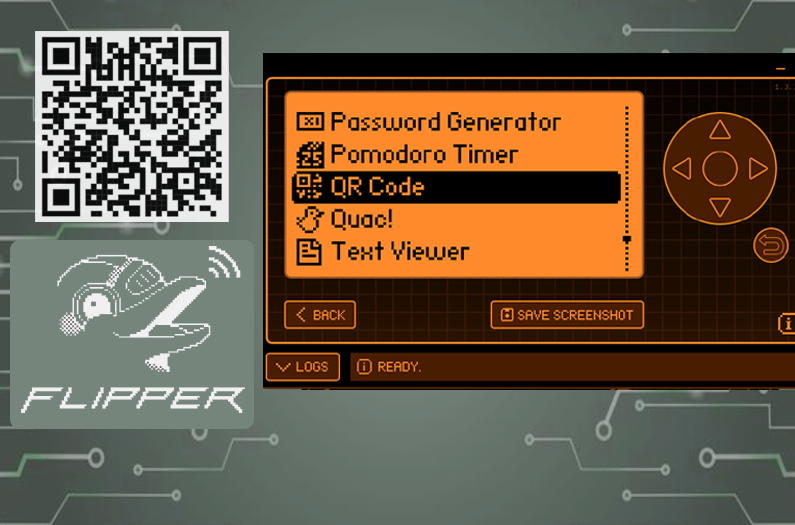

Como generar QRs con Flipper Zero

En esta entrada utilizaremos Flipper Zero para generar QRs, aprovechando la capacidad QR Code. Antes de … Como generar QRs con Flipper ZeroRead more

Aseguramiento de LLMs: Mitre ATLAS y OWASP Top 10 LLM – Elementos comunes

Sabemos que hoy en día, muchas organizaciones ya están comenzando a incorporar el uso de inteligencia … Aseguramiento de LLMs: Mitre ATLAS y OWASP Top 10 LLM – Elementos comunesRead more

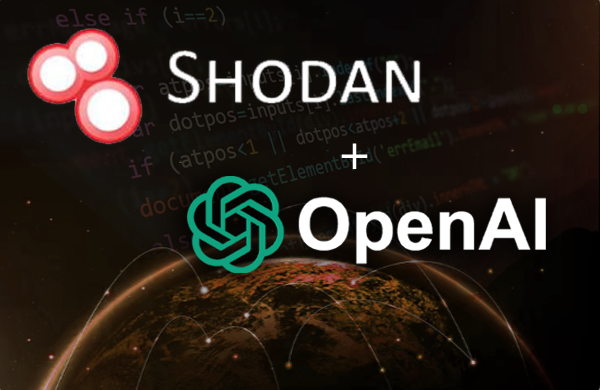

OSINT con lenguaje natural: Integrando GPT y Shodan con Python

La Inteligencia Artificial tiene muchos usos hoy en día. Uno de los más conocidos son los … OSINT con lenguaje natural: Integrando GPT y Shodan con PythonRead more

Extrayendo claves Wi-fi con Flipper Zero

En esta entrada utilizaremos Flipper Zero para extraer claves de Wifi en equipos Windows, aprovechando la … Extrayendo claves Wi-fi con Flipper ZeroRead more

Pentesting de aplicaciones iOS (Parte 3) Interceptar el tráfico con Burp Suite y Bypass de SSL Pinning

En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 3) Interceptar el tráfico con Burp Suite y Bypass de SSL PinningRead more

Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLM

En esta serie de entradas, repasaremos algunas técnicas para realizar para realizar pruebas de seguridad sobre … Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLMRead more

Pentesting de aplicaciones iOS (Parte 2) Evadir el control anti-jailbreak

En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 2) Evadir el control anti-jailbreakRead more