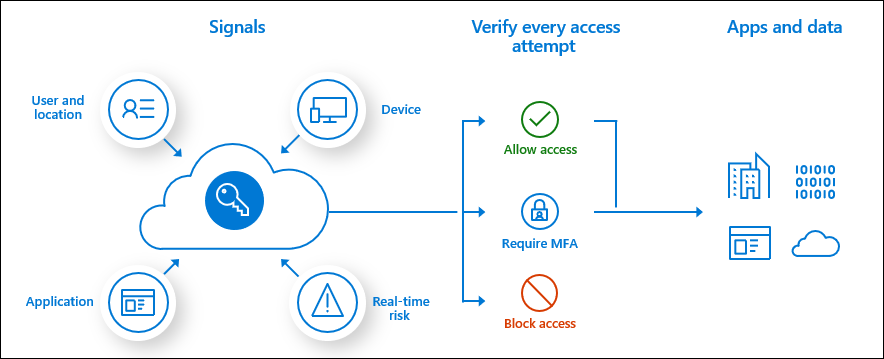

Una de las capacidades de Azure relacionada a la seguridad de los usuarios, es Azure ID Identity Protection. Esta capacidad, permite configurar una política de acceso basado en riesgos, la cual permite tomar determinados tipos de acción frente señales que se recogen a partir de la autenticación.

En este articulo, veremos como configurar esta capacidad, a fin de prevenir accesos no autorizados.

Importante: Los servicios desplegados en la mayoría de nubes públicas cambian frecuentemente, por lo que es probable que cuando esté leyendo este artículo, Azure haya modificado la forma de configuración que se muestra en este artículo.

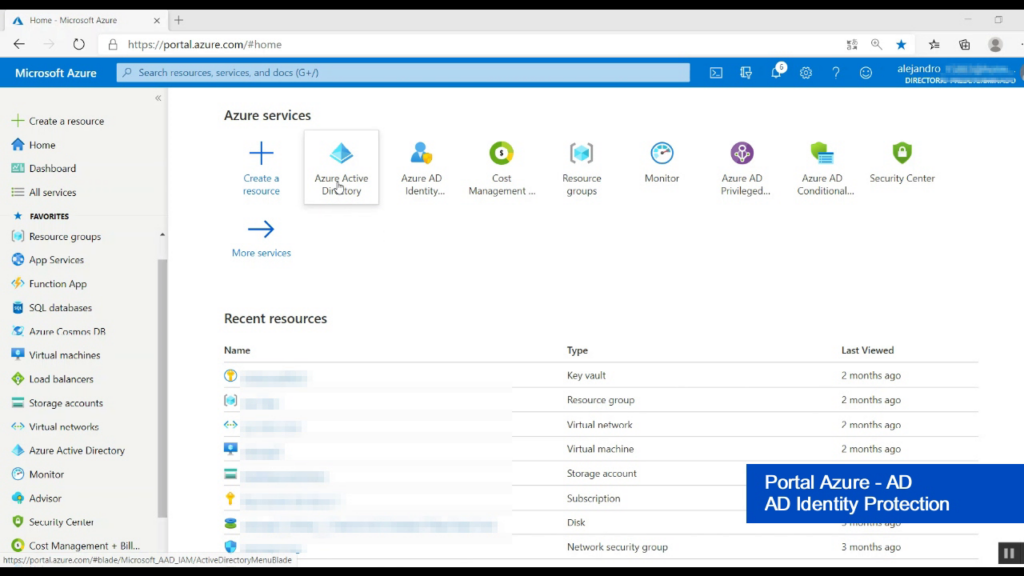

Para poder configurar el acceso condicional, se debe contar con licencias P1 o P2 de Azure Active Directory. Ingresaremos al portal de Azure para realizar la configuración:

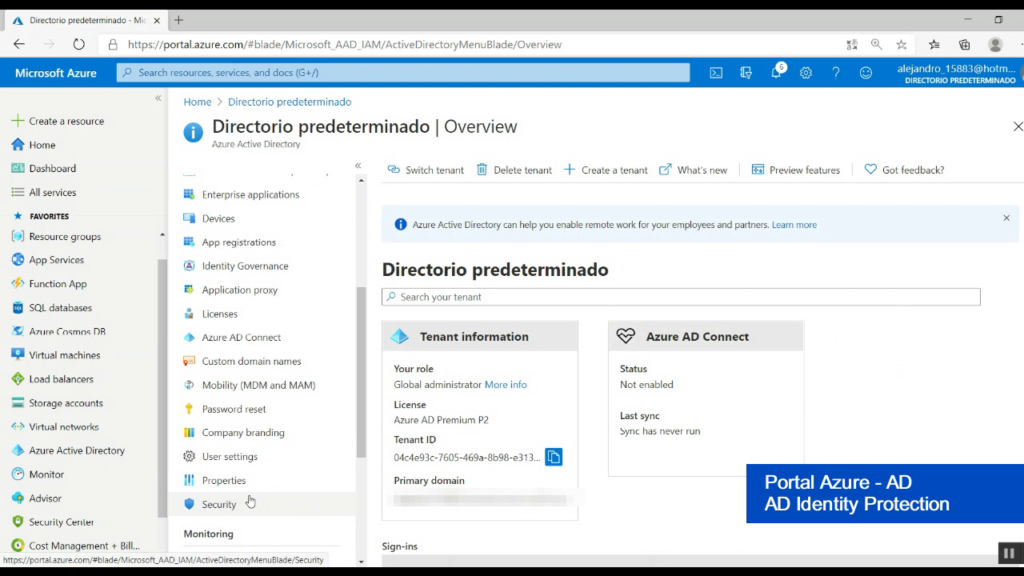

Nos dirigimos al módulo de seguridad:

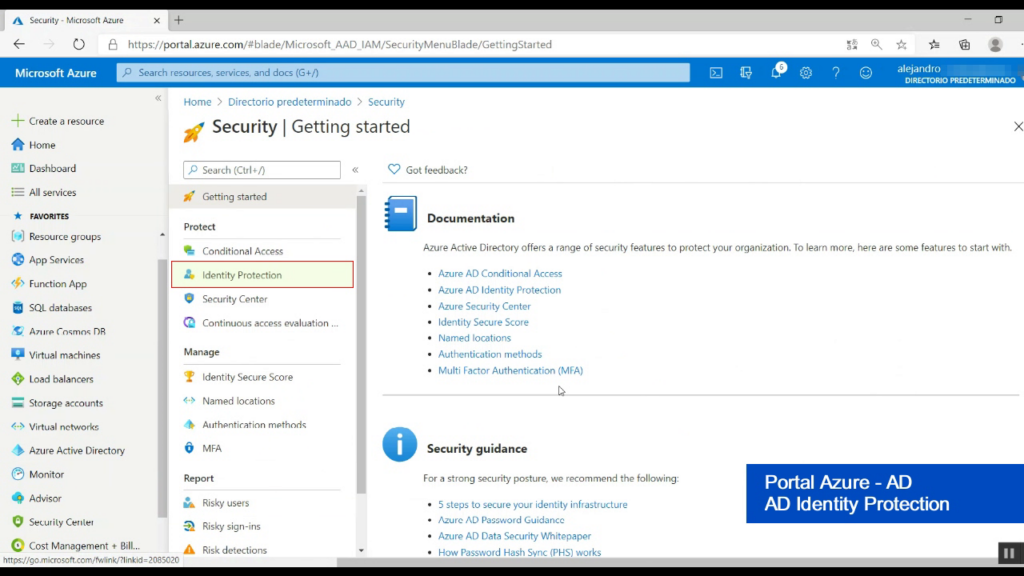

y procedemos a configurar las políticas de acceso basado en riesgos:

Dentro del módulo, encontraremos las siguientes opciones:

User risk policy: Basada en la probabilidad de que una cuenta haya sido comprometida. Esta se calcula a partir de datos de inteligencia de Microsoft. Por ejemplo:

- Credenciales comprometidas

- Inteligencia de amenazas de Azure AD

Sign-in policy: Basada en la probabilidad de que una petición de autenticación no provenga de un usuario legitimo. Por ejemplo:

- Direcciones IP anonímas

- Ubicación atípica

- Dirección IP maliciosa (marcada en bases de malware)

- Patrones de inicio de sesión no comunes

- Password Spray

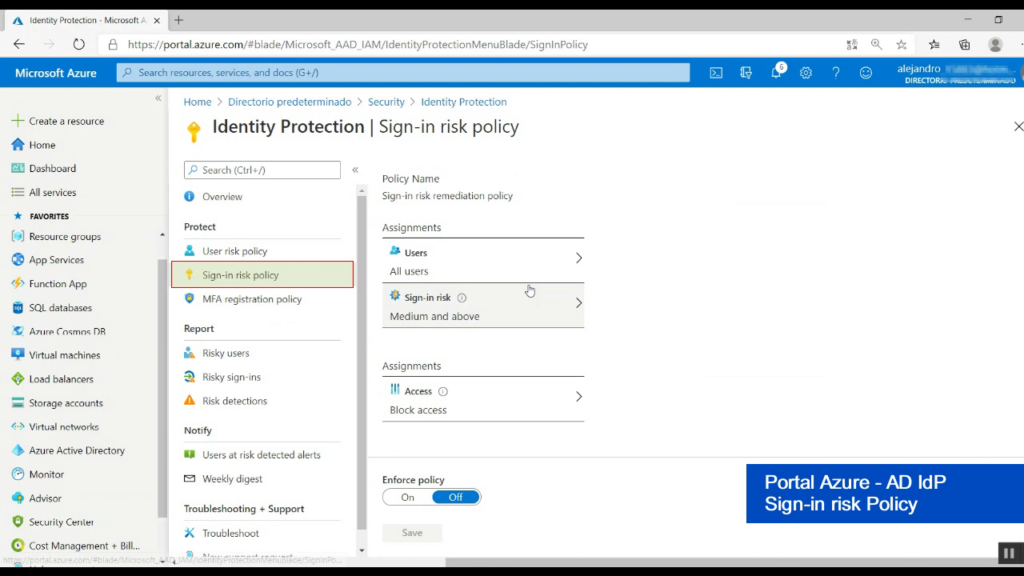

En ambos casos, se pueden establecer acciones para mitigar el riesgo. Para esta demostración, se configurará la política para los inicios de sesión (Sign-in policy):

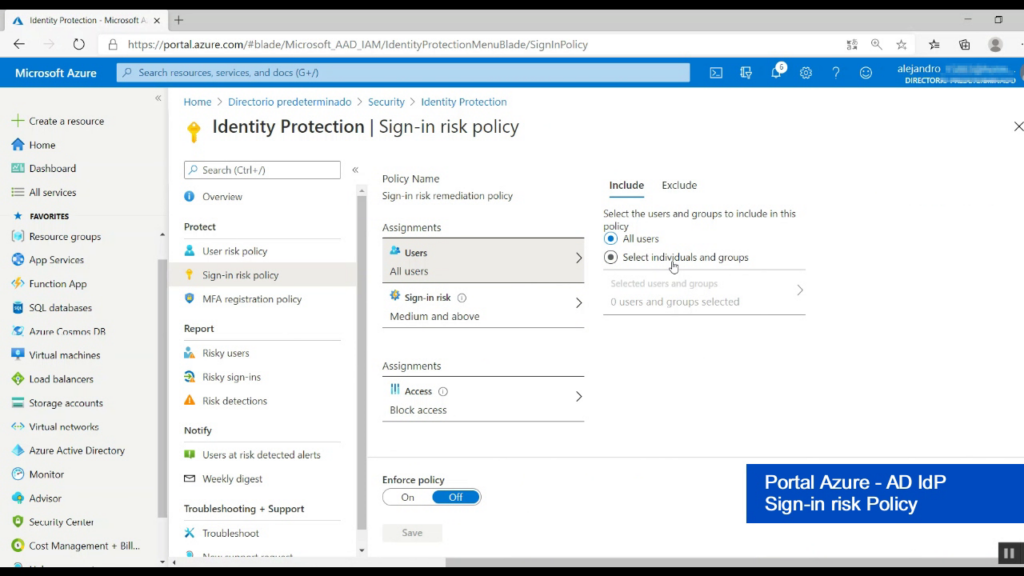

Es posible seleccionar usuarios específicos o aplicar las políticas a todos los usuarios:

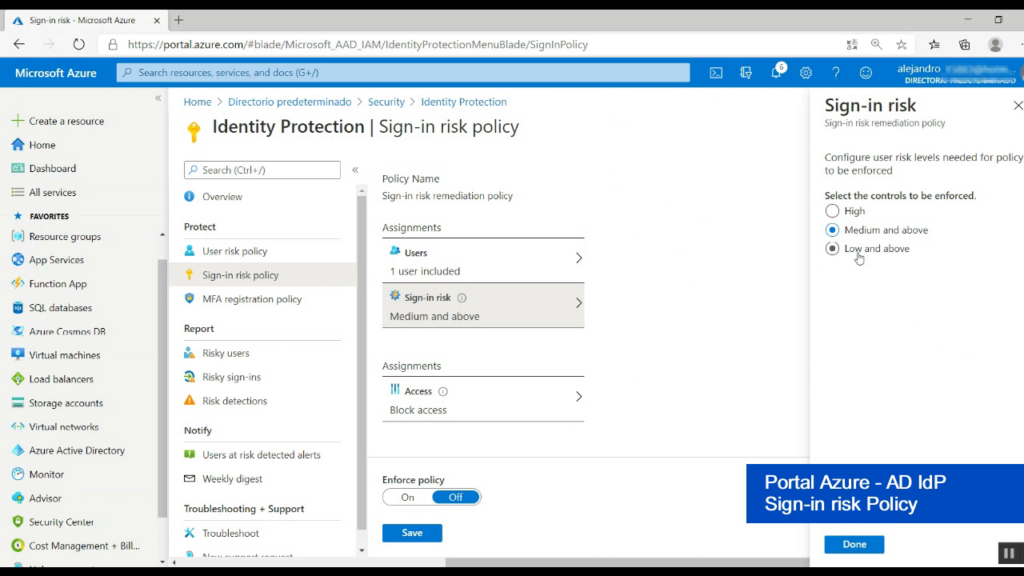

Además se debe seleccionar un nivel de riesgo:

- Low: Existen patrones anómalos en el inicio de sesión, pero hay menor probabilidad de que la cuenta haya sido comprometida.

- Medium: El inicio de sesión tiene un riesgo medio de compromiso.

- High: Microsoft tiene casi certeza de que la cuenta está comprometida.

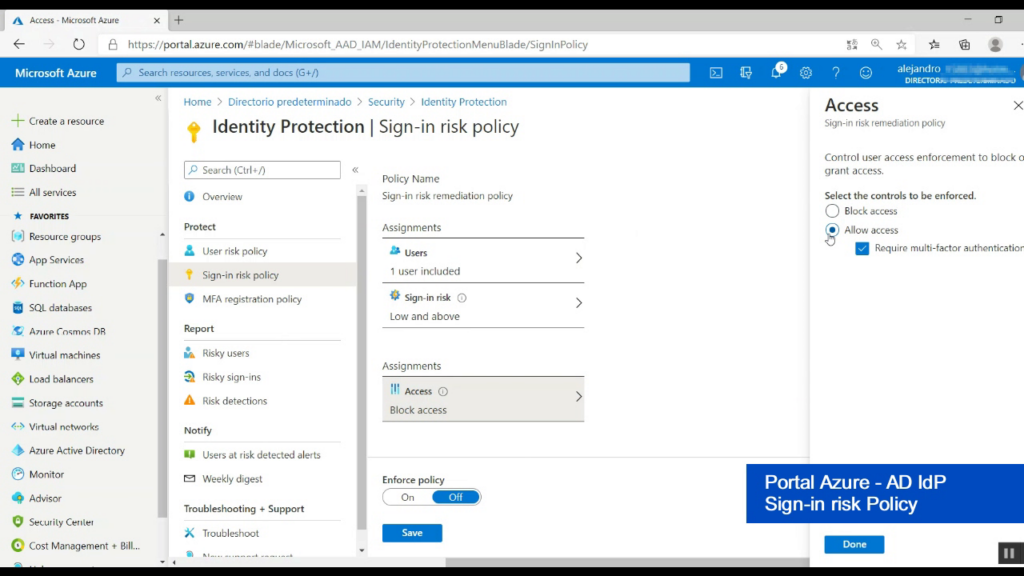

Posterior a ello, hay que seleccionar la acción. Es posible bloquear el acceso, o permitírselo solicitando MFA. En cualquier caso, se generará un registro que puede ser usado como auditoría:

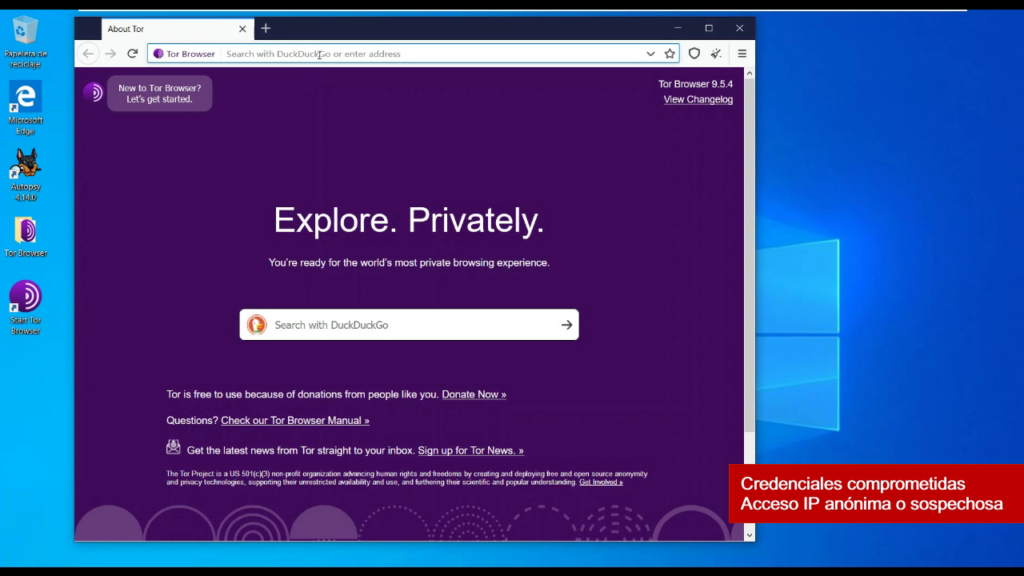

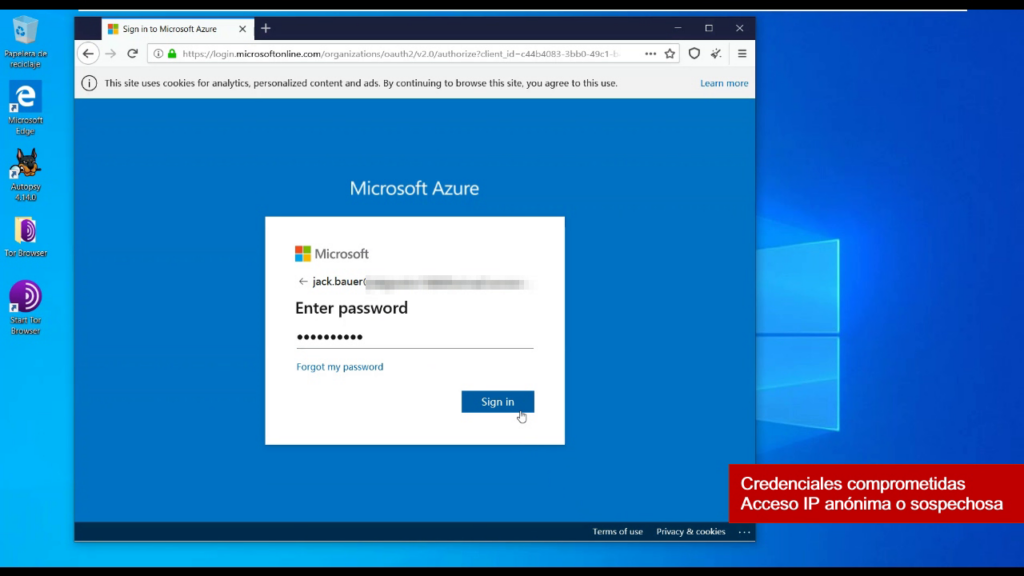

Con fines demostrativos, iniciaremos sesión desde una red no confiable, a través de TOR:

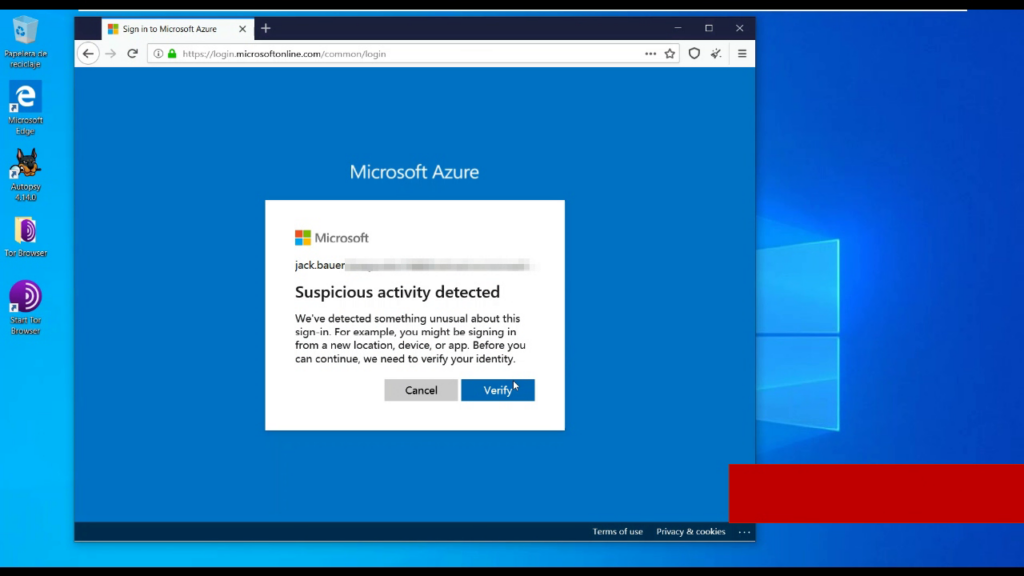

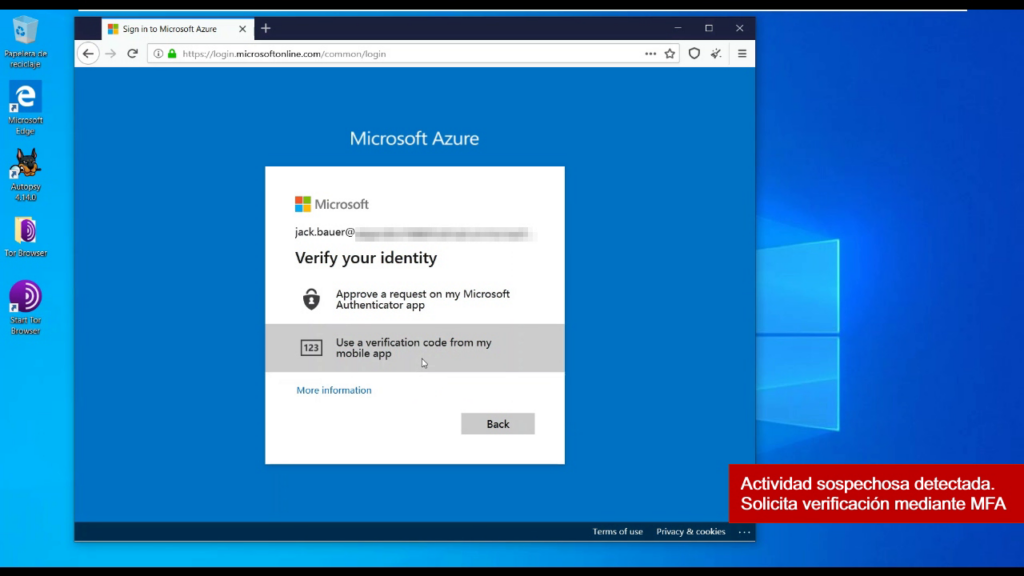

Tal como se puede ver, Microsoft detecta actividad sospechosa. Tengamos en cuenta que a pesar de haber configurado la política para «Riesgo bajo», Azure ID Identity Protection es capaz de detectar este acceso anómalo. Asimismo, para este ejemplo se ha seleccionado la opción «Require Multi-factor Authentication», por lo que el sitio pedirá un doble factor:

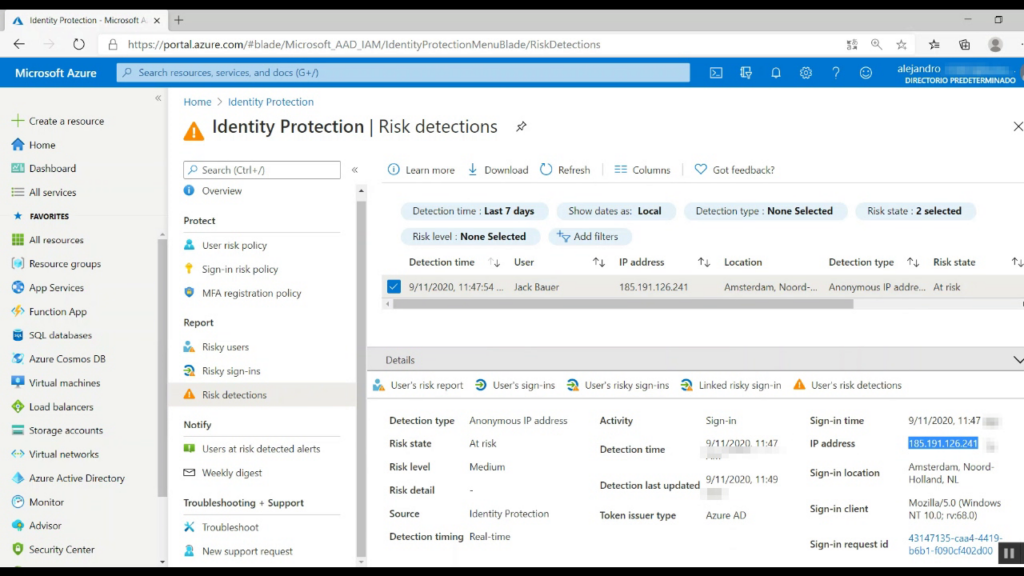

Los registros pueden visualizarse en el módulo «Risk Detections». Asimismo, se indica el tipo de detección:

Si quieres conocer con mayor detalle los escenarios de detección basada en riesgos, puedes consultar la siguiente fuente: https://docs.microsoft.com/en-us/azure/active-directory/identity-protection/concept-identity-protection-risks