En esta serie de entradas, repasaremos algunas técnicas para realizar pruebas de seguridad sobre aplicaciones LLM. … Vulnerabilidades en aplicaciones LLM (Parte 1) FundamentosRead more

Cybersecurity

Pentesting en APIs (Parte 3) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta tercera … Pentesting en APIs (Parte 3) – OWASP Top 10Read more

Pentesting en APIs (Parte 2) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta segunda … Pentesting en APIs (Parte 2) – OWASP Top 10Read more

Pentesting en APIs (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. Esta primera parte … Pentesting en APIs (Parte 1) – FundamentosRead more

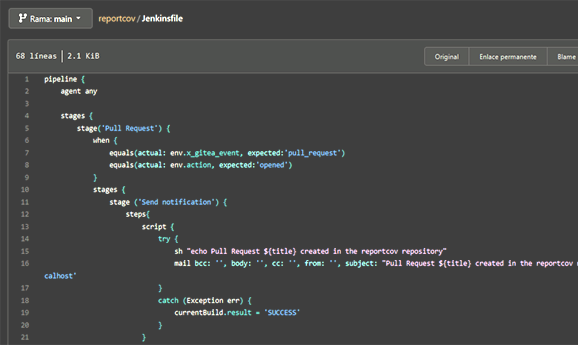

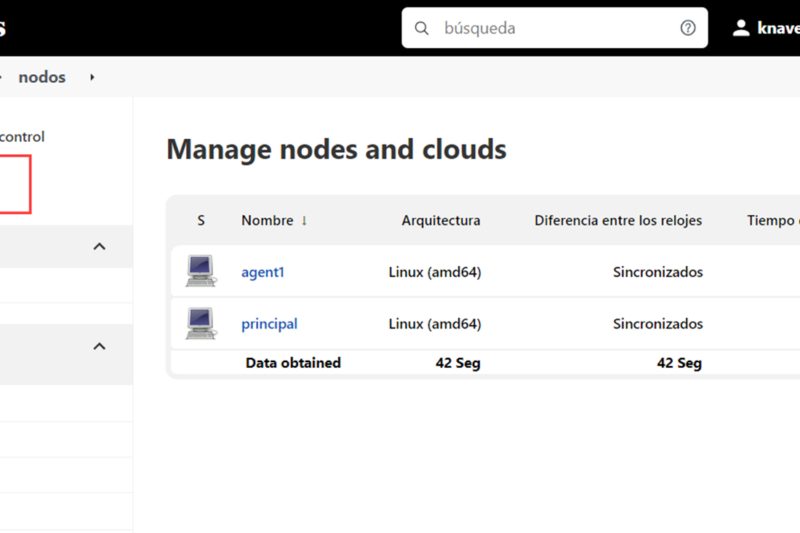

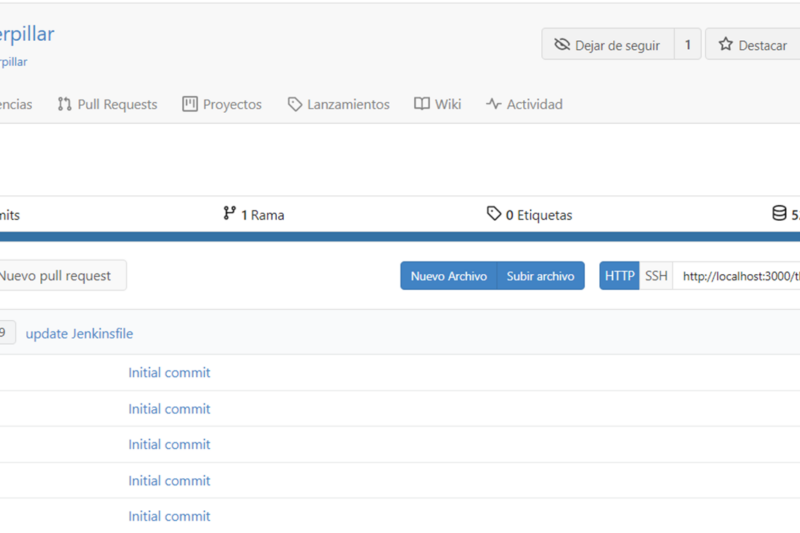

Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)Read more

Vulnerabilidades en entornos CI/CD (Parte 3) OWASP Top 10 + CI/CD Goat Moderate y Hard

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 3) OWASP Top 10 + CI/CD Goat Moderate y HardRead more

Vulnerabilidades en entornos CI/CD (Parte 2) OWASP Top 10 + CI/CD Goat Easy y Moderate

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 2) OWASP Top 10 + CI/CD Goat Easy y ModerateRead more

Vulnerabilidades en entornos CI/CD (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 1) – FundamentosRead more

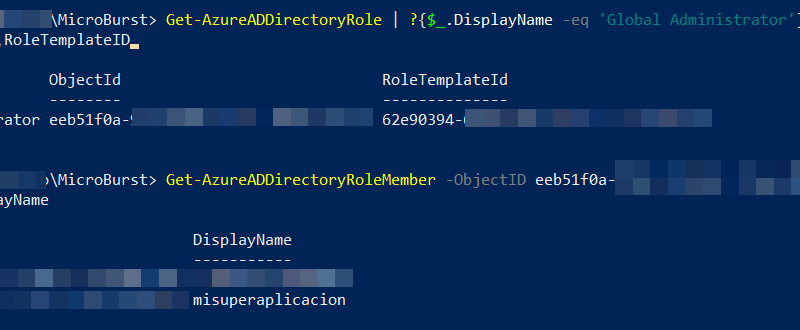

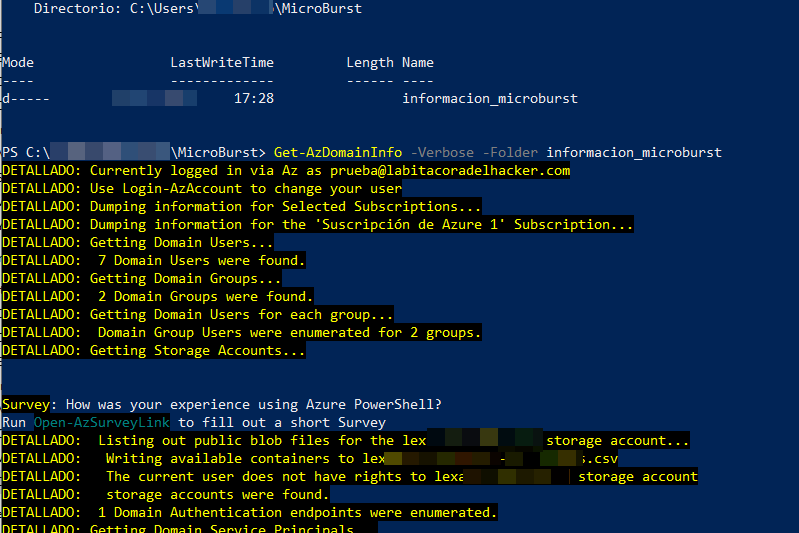

Atacar a la nube: Pentesting en Azure (Parte 5) Elevando privilegios

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. En … Atacar a la nube: Pentesting en Azure (Parte 5) Elevando privilegiosRead more

Atacar a la nube: Pentesting en Azure (Parte 4) Ganando acceso

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. En … Atacar a la nube: Pentesting en Azure (Parte 4) Ganando accesoRead more