Como usuarios finales, a menudo utilizamos aplicaciones de chat, herramientas colaborativas (como Figma por ejemplo), o … Pentesting en WebsocketsRead more

Application Hacking

No todo es «select * from» – NoSQL Injection (Parte 2) – Práctica

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 2) – PrácticaRead more

No todo es «select * from» – NoSQL Injection (Parte 1) – Fundamentos

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 1) – FundamentosRead more

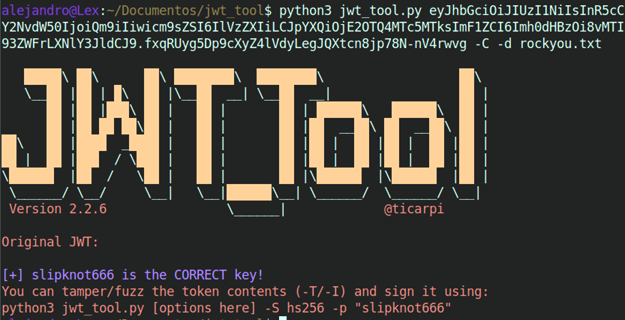

Explotando JSON Web Tokens (JWT)

Advertencia: La información contenida en este post es solo con fines educativos o para realizar pruebas … Explotando JSON Web Tokens (JWT)Read more

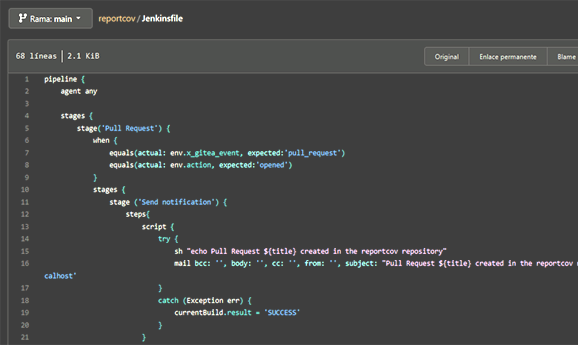

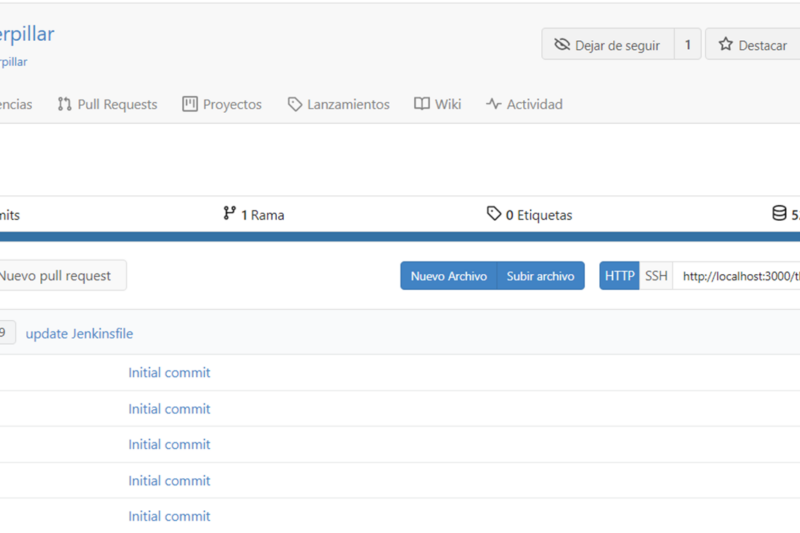

Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)Read more

Vulnerabilidades en entornos CI/CD (Parte 3) OWASP Top 10 + CI/CD Goat Moderate y Hard

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 3) OWASP Top 10 + CI/CD Goat Moderate y HardRead more

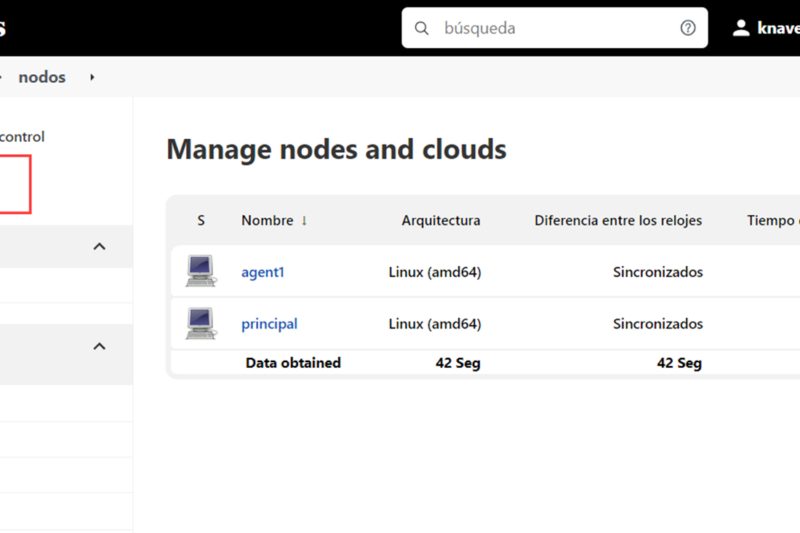

Vulnerabilidades en entornos CI/CD (Parte 2) OWASP Top 10 + CI/CD Goat Easy y Moderate

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 2) OWASP Top 10 + CI/CD Goat Easy y ModerateRead more

Vulnerabilidades en entornos CI/CD (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 1) – FundamentosRead more