En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 3) Interceptar el tráfico con Burp Suite y Bypass de SSL PinningRead more

cybersecurity

Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLM

En esta serie de entradas, repasaremos algunas técnicas para realizar para realizar pruebas de seguridad sobre … Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLMRead more

Pentesting de aplicaciones iOS (Parte 2) Evadir el control anti-jailbreak

En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 2) Evadir el control anti-jailbreakRead more

Vulnerabilidades en aplicaciones LLM (Parte 1) Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pruebas de seguridad sobre aplicaciones LLM. … Vulnerabilidades en aplicaciones LLM (Parte 1) FundamentosRead more

Pentesting de aplicaciones iOS (Parte 1) Fundamentos y escaneo inicial

En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 1) Fundamentos y escaneo inicialRead more

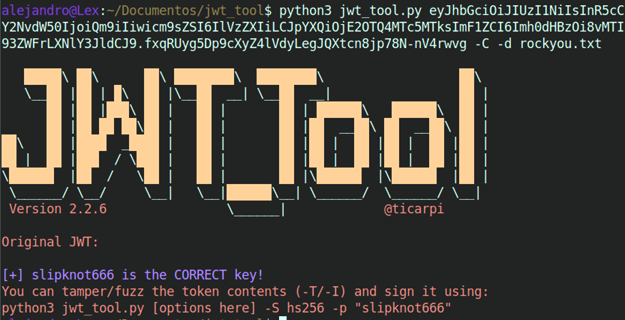

Explotando JSON Web Tokens (JWT)

Advertencia: La información contenida en este post es solo con fines educativos o para realizar pruebas … Explotando JSON Web Tokens (JWT)Read more

Pentesting en APIs (Parte 3) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta tercera … Pentesting en APIs (Parte 3) – OWASP Top 10Read more

Pentesting en APIs (Parte 2) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta segunda … Pentesting en APIs (Parte 2) – OWASP Top 10Read more

Pentesting en APIs (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. Esta primera parte … Pentesting en APIs (Parte 1) – FundamentosRead more

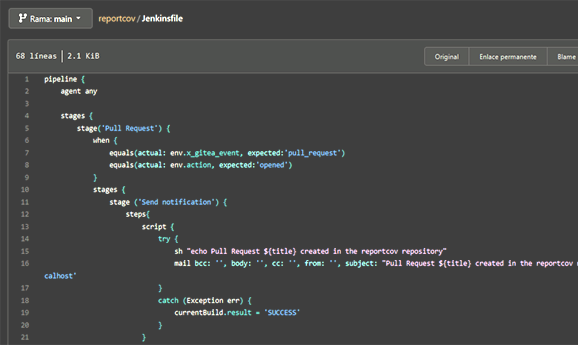

Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)Read more