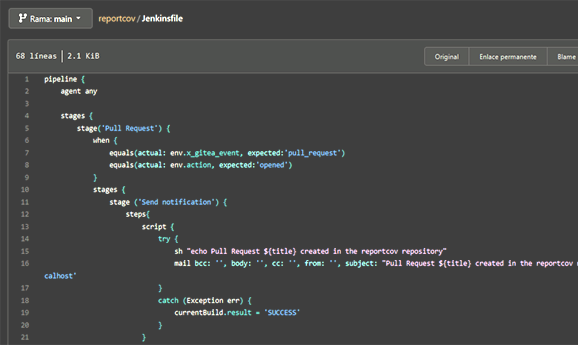

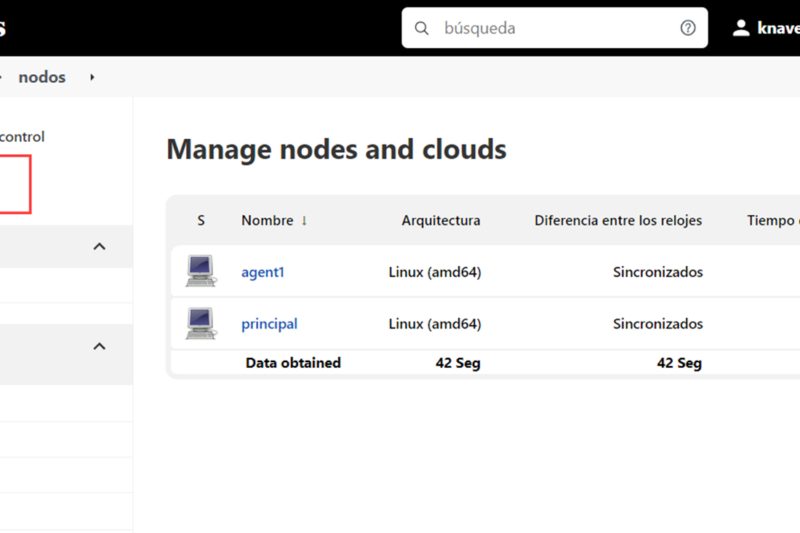

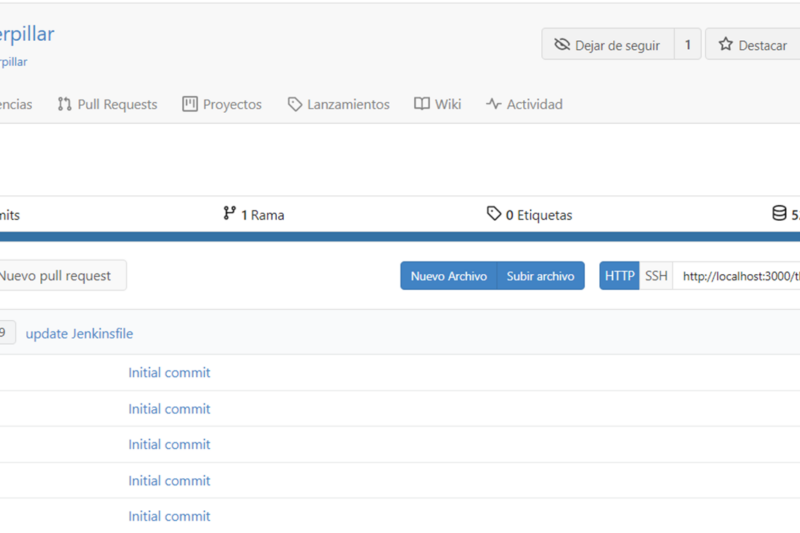

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 4) OWASP Top 10 + CI/CD Goat Hard (Dormouse)Read more

devsecops

Vulnerabilidades en entornos CI/CD (Parte 3) OWASP Top 10 + CI/CD Goat Moderate y Hard

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 3) OWASP Top 10 + CI/CD Goat Moderate y HardRead more

Vulnerabilidades en entornos CI/CD (Parte 2) OWASP Top 10 + CI/CD Goat Easy y Moderate

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 2) OWASP Top 10 + CI/CD Goat Easy y ModerateRead more

Vulnerabilidades en entornos CI/CD (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos el top ten de riesgos para entornos de integración continua … Vulnerabilidades en entornos CI/CD (Parte 1) – FundamentosRead more