Como usuarios finales, a menudo utilizamos aplicaciones de chat, herramientas colaborativas (como Figma por ejemplo), o … Pentesting en WebsocketsRead more

ethical hacking

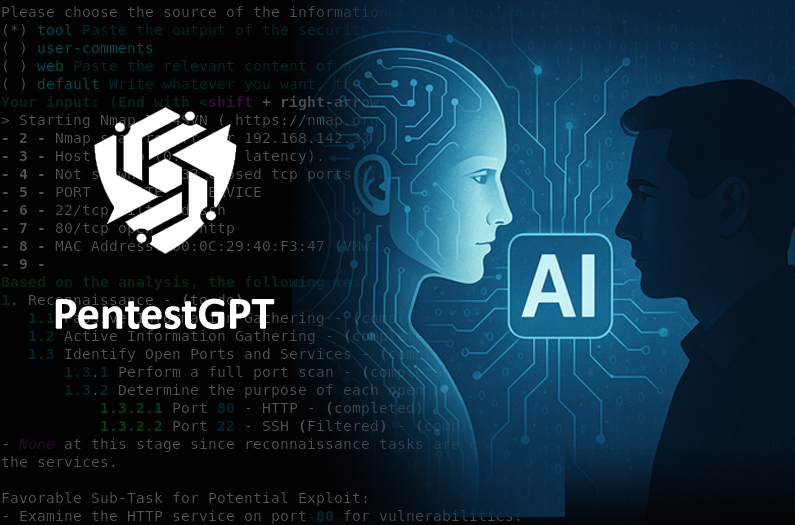

¿Nos quedaremos sin trabajo? IA en seguridad ofensiva: PentestGPT

Con el auge del uso de la inteligencia artificial en varias ramas del conocimiento, es inevitable … ¿Nos quedaremos sin trabajo? IA en seguridad ofensiva: PentestGPTRead more

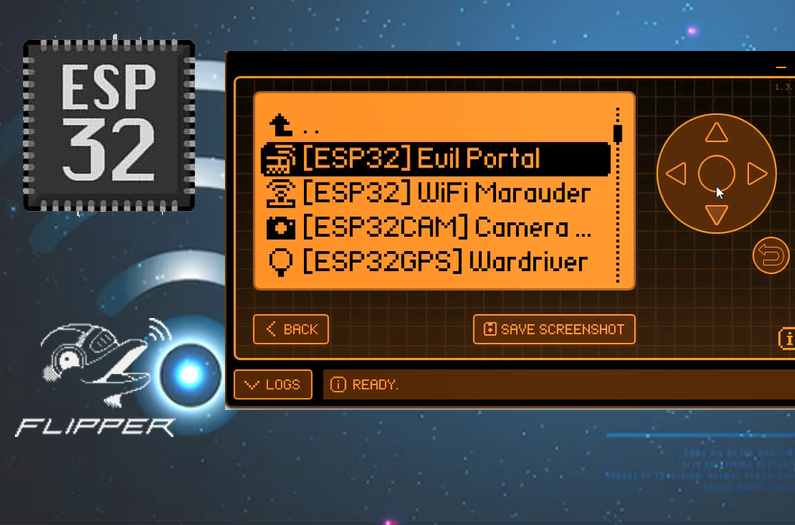

Wifi Gratis?: Creando un Portal Cautivo con Flipper Zero

En esta entrada utilizaremos Flipper Zero para crear una Red Wifi (gratis), que tenga un portal … Wifi Gratis?: Creando un Portal Cautivo con Flipper ZeroRead more

Extrayendo claves Wi-fi con Flipper Zero

En esta entrada utilizaremos Flipper Zero para extraer claves de Wifi en equipos Windows, aprovechando la … Extrayendo claves Wi-fi con Flipper ZeroRead more

Pentesting de aplicaciones iOS (Parte 3) Interceptar el tráfico con Burp Suite y Bypass de SSL Pinning

En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 3) Interceptar el tráfico con Burp Suite y Bypass de SSL PinningRead more

Pentesting de aplicaciones iOS (Parte 1) Fundamentos y escaneo inicial

En esta serie de entradas, vamos a ver como realizar pruebas de pentesting en aplicaciones para … Pentesting de aplicaciones iOS (Parte 1) Fundamentos y escaneo inicialRead more

Pentesting en aplicaciones móviles: Instalación de Frida

En este artículo, veremos como instalar la herramienta Frida, la cual es una de las herramientas … Pentesting en aplicaciones móviles: Instalación de FridaRead more

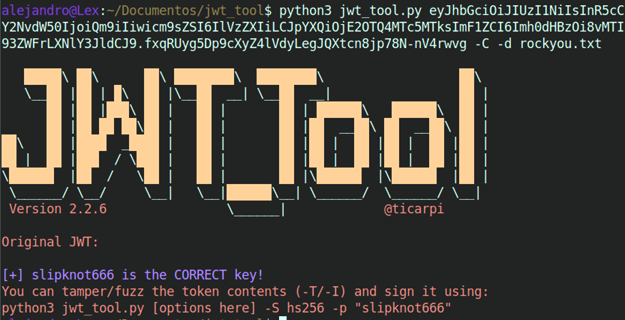

Explotando JSON Web Tokens (JWT)

Advertencia: La información contenida en este post es solo con fines educativos o para realizar pruebas … Explotando JSON Web Tokens (JWT)Read more

Pentesting en APIs (Parte 3) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta tercera … Pentesting en APIs (Parte 3) – OWASP Top 10Read more

Pentesting en APIs (Parte 2) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta segunda … Pentesting en APIs (Parte 2) – OWASP Top 10Read more