Como usuarios finales, a menudo utilizamos aplicaciones de chat, herramientas colaborativas (como Figma por ejemplo), o … Pentesting en WebsocketsRead more

owasp

No todo es «select * from» – NoSQL Injection (Parte 2) – Práctica

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 2) – PrácticaRead more

No todo es «select * from» – NoSQL Injection (Parte 1) – Fundamentos

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 1) – FundamentosRead more

Aseguramiento de LLMs: Mitre ATLAS y OWASP Top 10 LLM – Elementos comunes

Sabemos que hoy en día, muchas organizaciones ya están comenzando a incorporar el uso de inteligencia … Aseguramiento de LLMs: Mitre ATLAS y OWASP Top 10 LLM – Elementos comunesRead more

Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLM

En esta serie de entradas, repasaremos algunas técnicas para realizar para realizar pruebas de seguridad sobre … Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLMRead more

Vulnerabilidades en aplicaciones LLM (Parte 1) Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pruebas de seguridad sobre aplicaciones LLM. … Vulnerabilidades en aplicaciones LLM (Parte 1) FundamentosRead more

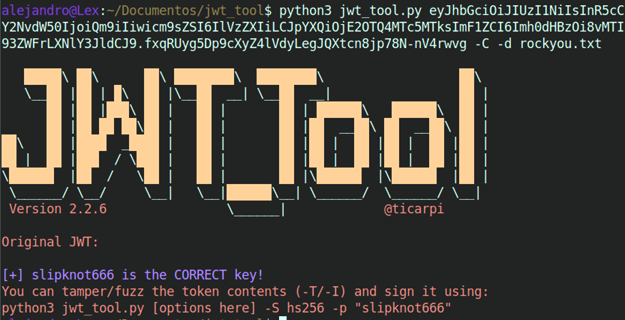

Explotando JSON Web Tokens (JWT)

Advertencia: La información contenida en este post es solo con fines educativos o para realizar pruebas … Explotando JSON Web Tokens (JWT)Read more

Pentesting en APIs (Parte 3) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta tercera … Pentesting en APIs (Parte 3) – OWASP Top 10Read more

Pentesting en APIs (Parte 2) – OWASP Top 10

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. En esta segunda … Pentesting en APIs (Parte 2) – OWASP Top 10Read more

Pentesting en APIs (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre APIs. Esta primera parte … Pentesting en APIs (Parte 1) – FundamentosRead more