En esta entrada utilizaremos Flipper Zero para crear una Red Wifi (gratis), que tenga un portal cautivo, el cual nos permitirá realizar mediante ingeniería social, la captura de contraseñas.

Antes de empezar, ya deberías comprender los conceptos básicos de Flipper Zero, y también tener instalada la aplicación qFlipper.

Ahora sí, comencemos:

Pre-requisitos: Chip ESP32 + Wifi Marauder

Si ya tienes un Flipper Zero en tus manos, seguramente ya te diste cuenta que, aunque tiene muchas capacidades, no cuenta con una antena wifi incorporada, lo cual es una limitante si quieres aprovechar el gadget para realizar pruebas de seguridad con redes wireless.

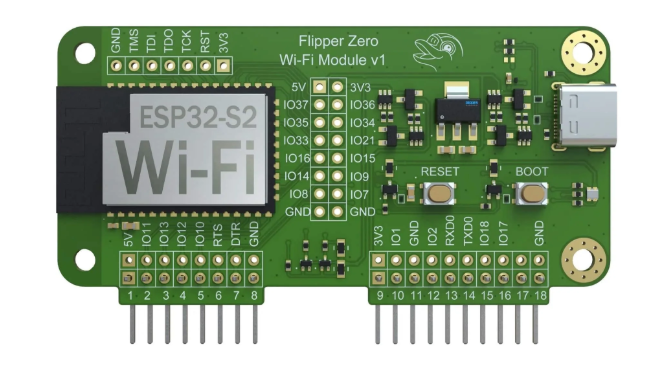

Para suplir esta falta de capacidad, puedes comprar una tarjeta de expansión llamada Wifi Dev Board, la cual es una placa de desarrollo con un microcontrolador ESP32. La tarjeta la puedes comprar acá: https://shop.flipperzero.one/products/wifi-devboard y conectándola a través de los pines GPIO, te brindará la capacidad de conectarte a redes wireless.

Pero como en la bitácora del hacker, nos gusta entender siempre de que va todo esto, debemos detenernos en entender qué es lo que tiene esta placa. Por lo tanto, lo primero que debemos entender es que, según la descripción del proveedor, nos dice lo siguiente:

The developer board with Wi-Fi connectivity made specially for Flipper Zero. Based on the ESP32-S2 module, this devboard allows:

- Wireless Flipper Zero firmware update

- Advanced in-circuit debugging via USB or Wi-Fi using the Black Magic Probe open source project

Nos indica que está basado en el módulo ESP32-S2

Pero, ¿Qué es un módulo ESP32-S2?

El módulo ESP32-S2 es una variante de la familia de microcontroladores ESP32, los cuales son microcontroladores económicos y energéticamente eficientes que integran funciones Wi-Fi y Bluetooth. Son fabricados por la empresa Espressif y pueden ser usados en múltiples escenarios, como por ejemplo, en dispositivos IoT. Si quieres conocer más de las familias de módulos, puedes acceder al siguiente enlace: https://www.espressif.com/en/products/modules

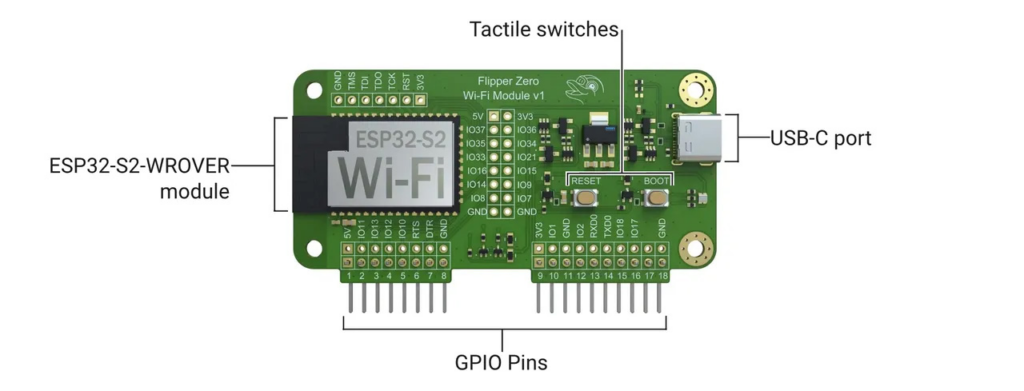

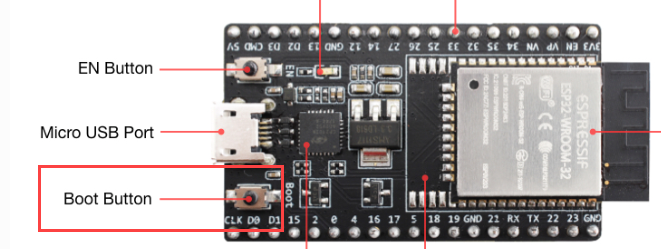

Ahora, estos módulos vienen también instalados en placas de desarrollo, los cuales hacen que sean más versátiles, ya que se pueden instalar diferentes firmwares, o desarrollar uno propio. La placa de desarrollo de Flipper Zero, cuenta con los siguientes elementos:

Tal como vemos en la imagen, tiene 18 pines GPIO, los cuales pueden conectarse directamente al Flipper Zero y comenzar a operar con la placa:

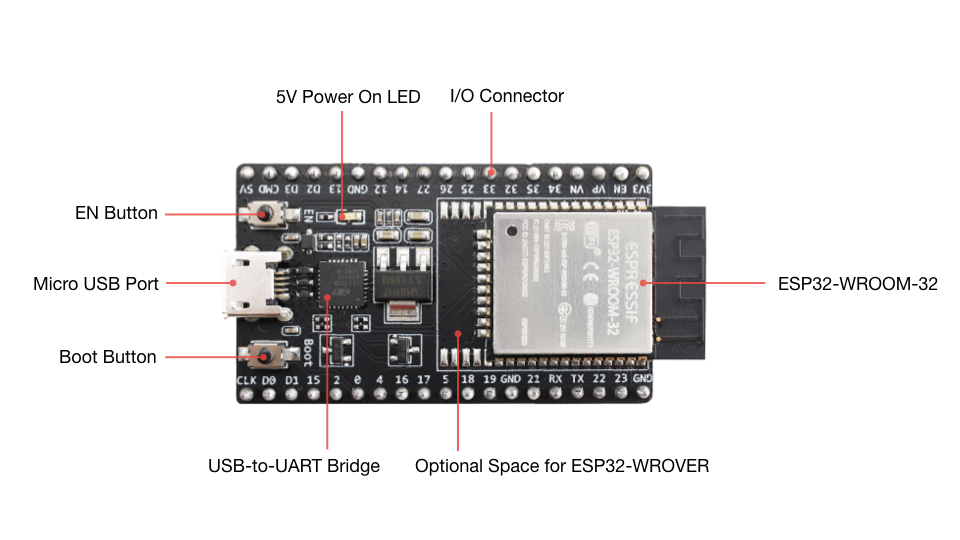

Sin embargo, como hemos indicado, los módulos pueden ser incluidos en placas, pero la de Flipper Zero no es la única. Existen en el mercado, muchas placas de desarrollo que contienen este microcontrolador, y las podemos encontrar aquí: https://www.espressif.com/en/products/devkits. Así que si quieres conseguir el objetivo de este artículo, puedes hacerlo con cualquiera de los DevKits.

En nuestro caso, utilizaremos el ESP32_DevKitC_v4. Si quieres ver más sobre esta placa de desarrollo, puedes consultar el siguiente link: https://www.espressif.com/en/products/devkits

Aunque la conexión podría parecer complicada, realmente no lo es tanto. Vamos a explicar paso a paso como instalar el firmware Marauder en esta placa de desarrollo, para que nos permite realizar pruebas de seguridad a redes Wireless, a través de Flipper Zero.

¿Qué es Marauder?

Marauder es una suite de herramientas ofensivas y defensivas para Wireless y Bluetooth que trabaja con el microcontrolador ESP32. Puedes ver el repositorio en Github: https://github.com/justcallmekoko/ESP32Marauder

Instalación de Marauder en Placa de Desarrollo ESP32

Entonces, ya teniendo nuestra placa con el microcontrolador ESP32, vamos a proceder a flashearla con Marauder, para que nos brinde las capacidades que necesitamos:

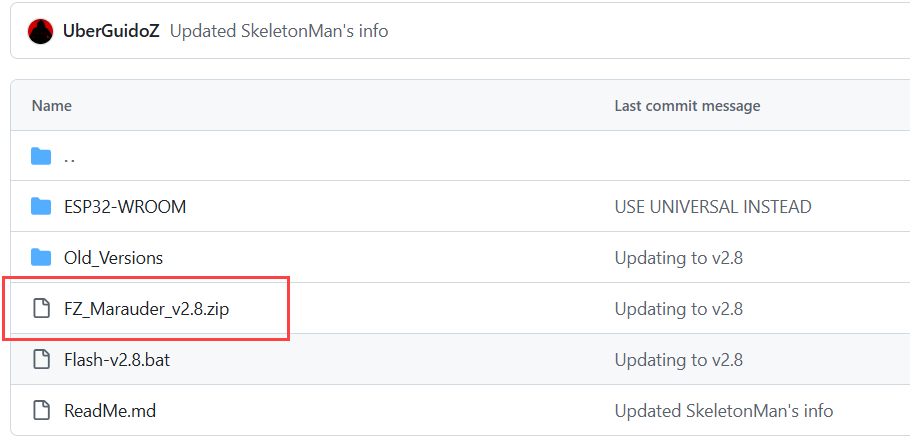

- Lo primero que necesitamos es descargar el archivo necesario desde este repositorio: https://github.com/UberGuidoZ/Flipper/tree/main/Wifi_DevBoard/FZ_Marauder_Flasher

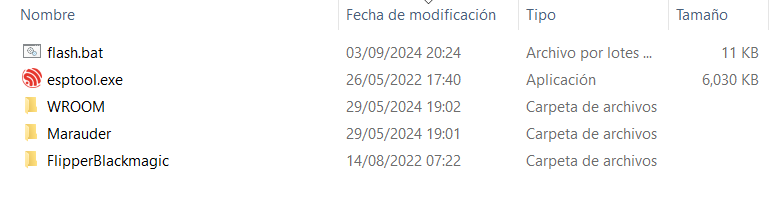

- Una vez descargado el archivo FZ_Marauder_v2.8.zip, vamos a extraer el contenido en una carpeta dentro de nuestro equipo:

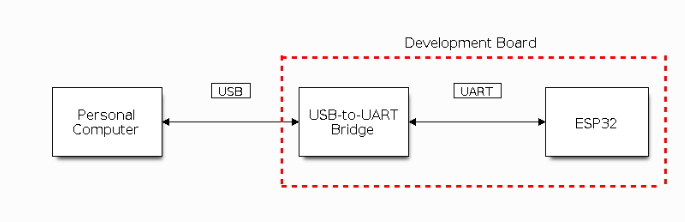

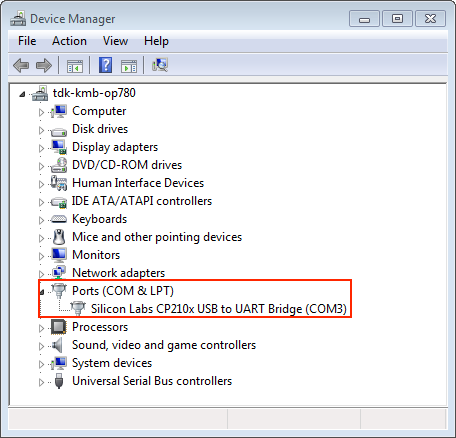

- Antes de continuar, debemos asegurarnos que nuestra placa de desarrollo es reconocida por nuestro equipo. La conexión se realiza mediante un puente USB-to-UART. Al ser UART, el equipo reconocerá nuestra placa como un dispositivo conectado por un puerto serial. Si tu equipo detecta la placa como hardware no reconocido, probablemente necesites instalar el siguiente driver: https://www.silabs.com/developer-tools/usb-to-uart-bridge-vcp-drivers?tab=downloads

- Ahora sí podemos continuar. Vamos a conectar nuestra placa de desarrollo al equipo a través de un cable microUSB, ¡presionando el boton Boot!

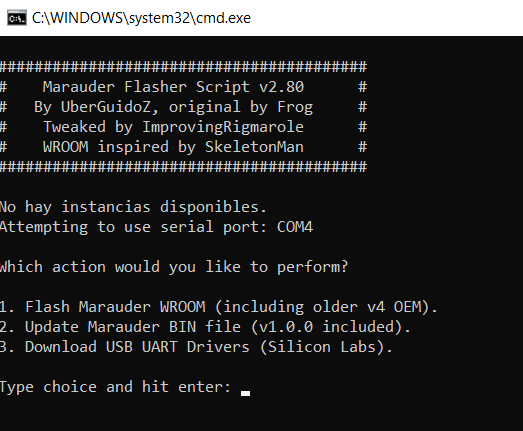

- Con el dispositivo conectado, vamos a abrir el archivo flash.bat

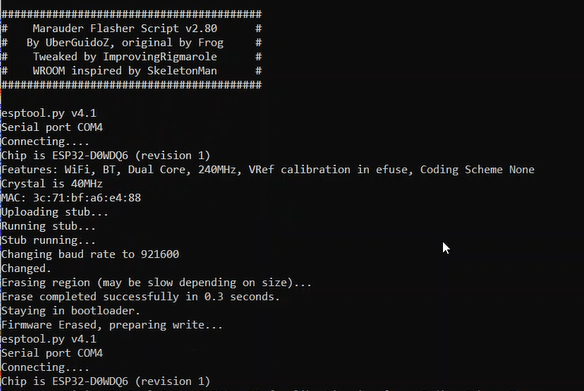

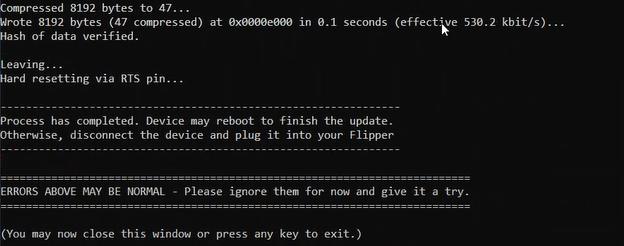

- Y ahora viene el paso más importante, volvemos a presionar el boton Boot, y escribimos la opción 1. SIN SOLTAR EL BOTÓN BOOT, pulsamos enter, hasta que veamos que pasa la fase de conexión:

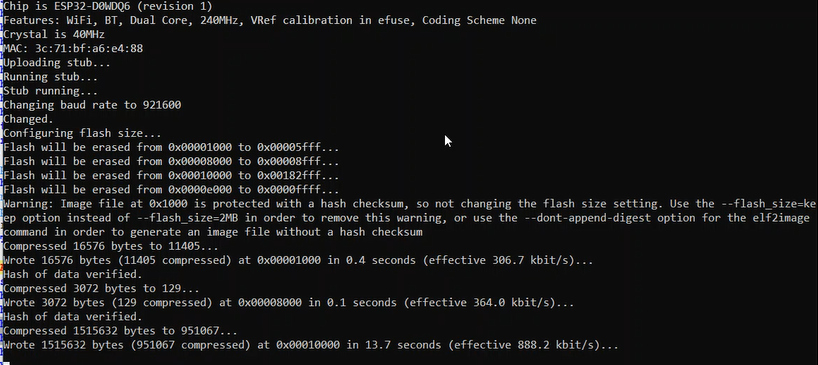

- Soltamos el botón boot, y dejamos que el proceso acabe:

- Ya tenemos nuestra placa de desarrollo lista.

Conexión de la placa de desarrollo con Flipper Zero

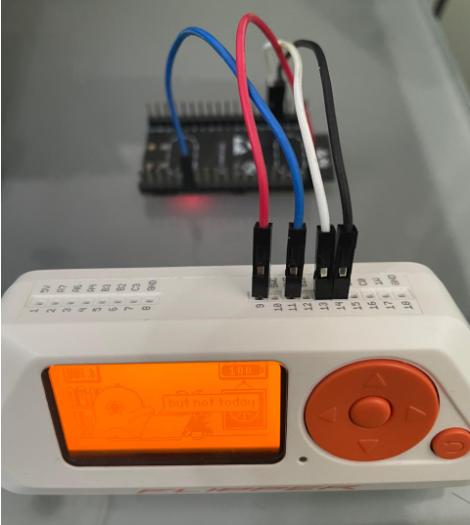

Ahora que tenemos nuestra placa lista, vamos a conectarla al Flipper Zero a través de los pines GPIO. En este caso, tenemos 38 pines, por lo que una conexión directa no es posible. Lo que haremos es utilizar 4 cables de conexión GPIO, que puedes encontrar en cualquier tienda de electrónica:

Ahora explicaremos cómo conectarlos:

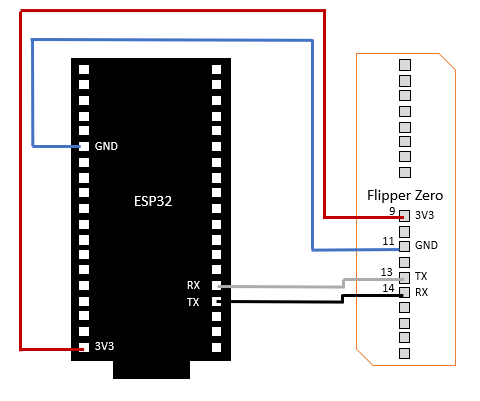

- Las conexiones son sencillas, pero tienen que ser en una forma específica o no funcionará. Puedes guiarte del diagrama:

- GND – GND

- 3V3 – 3V3

- TX – RX

- RX – TX

- Ten en cuenta que las posiciones pueden variar dependiendo del modelo de placa de desarrollo que tengas. En el Flipper Zero, no habrá variación. Al final, deberías tener algo como esto:

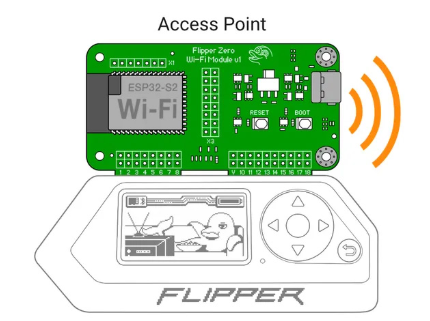

Bien, ya tenemos todo listo. Ahora todo lo que falta es utilizar el Flipper Zero para crear una red Wifi «Abierta», que tenga un portal cautivo.

Importante: Esta demostración es con fines didácticos. Usa esto siempre en entornos de prueba o si estás haciendo un pentesting con autorización. La captura de credenciales puede ser ilegal, por lo que debes asumir el riesgo de cualquier acción no ética.

- Para poder crear el portal cautivo, utilizaremos la aplicación ESP32 Flipper Zero Captive Portal, que ya está incluida en el firmware Momentum. Si tienes otro firmware puedes instalarla desde acá: https://github.com/bigbrodude6119/flipper-zero-evil-portal

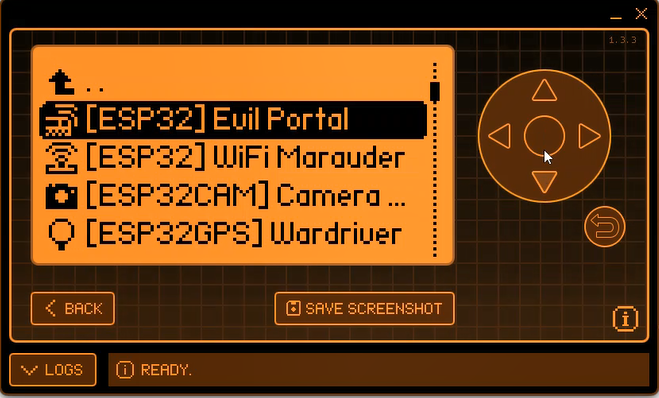

- Otra opción es usar la propia aplicación Wifi Marauder, que también viene instalado con el firmware Momentum. Dentro de esta aplicación existen muchas tools, una de ellas es el portal cautivo.

Vayamos paso a paso:

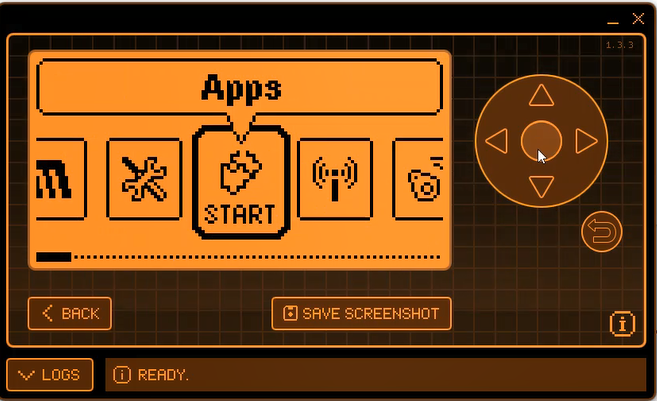

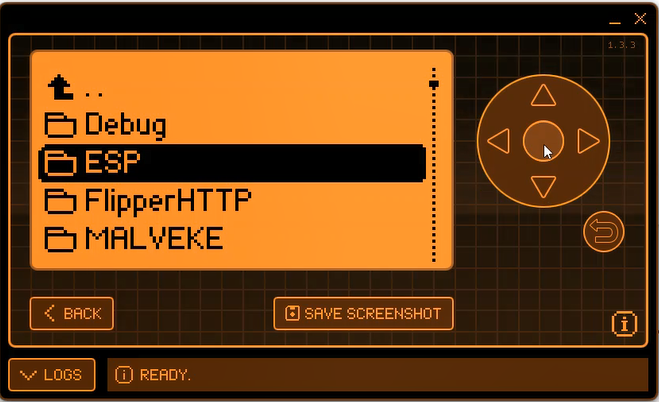

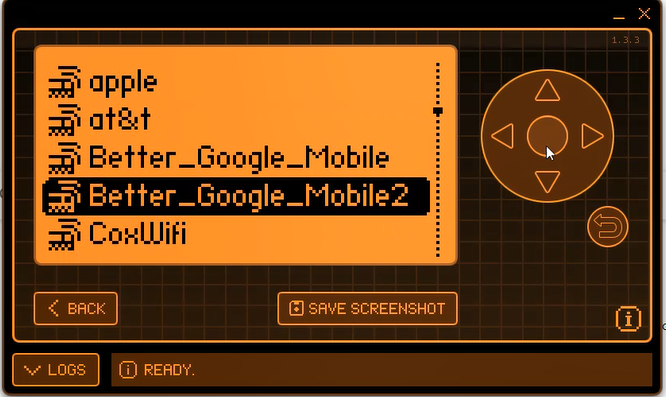

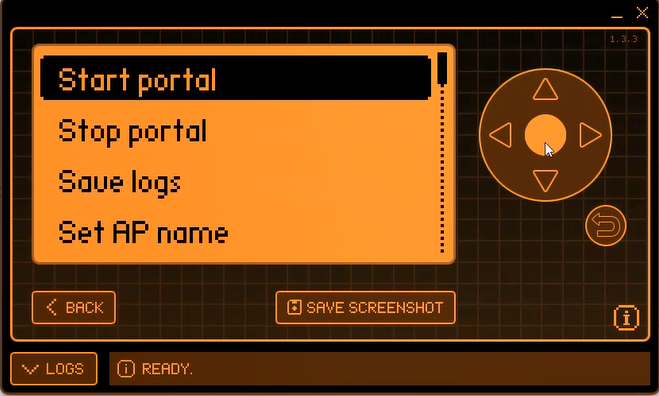

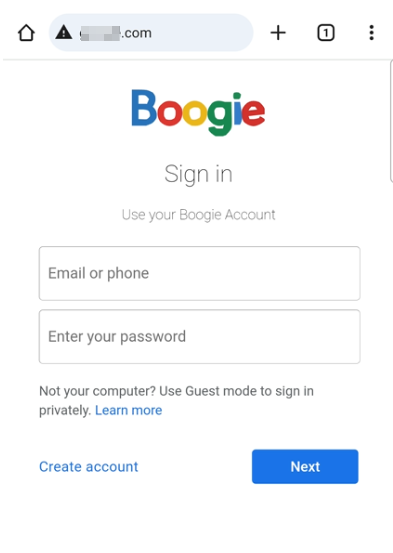

- En el Flipper Zero, debemos ir a Apps – GPIO – ESP – [ESP32] Evil Portal

- Ahora vamos a realizar algunas configuraciones, como cambiar el nombre de la red, y elegir el diseño de nuestro portal cautivo. Ten en cuenta que dentro del repositorio en Github, puedes encontrar muchas interfaces web: https://github.com/bigbrodude6119/flipper-zero-evil-portal/tree/main/portals. Nosotros hemos personalizado una:

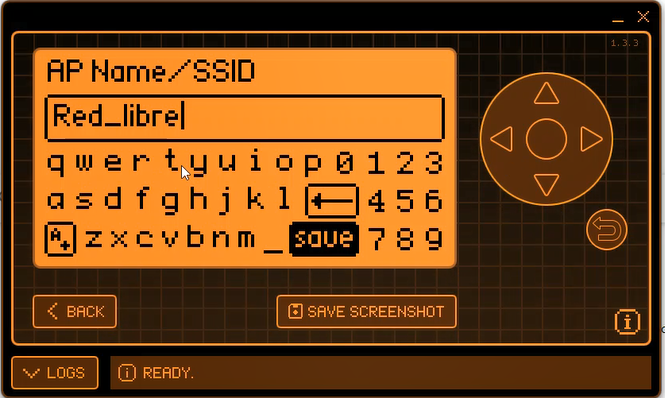

- Para cambiar el nombre de red, vamos a ir a la opción Set AP name, y colocaremos un nombre que busque llamar la atención:

- Ahora, guardamos el cambio y vamos a seleccionar la página html que queremos para nuestro portal, para ello iremos a la opción Select HTML:

- Recuerda que si quieres crear tu propia página de inicio, debes guardarla en la ruta: SD Card/apps_data/evil_portal/html/

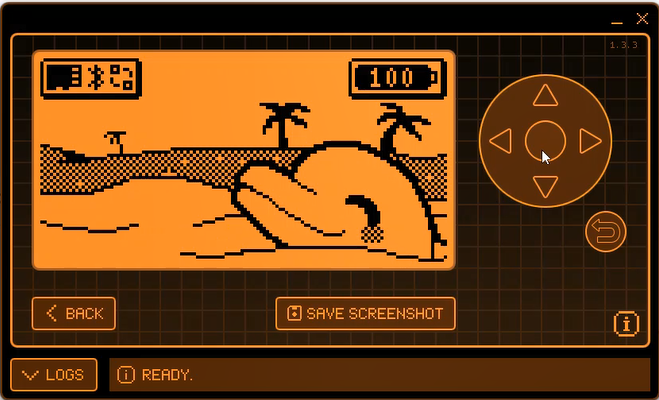

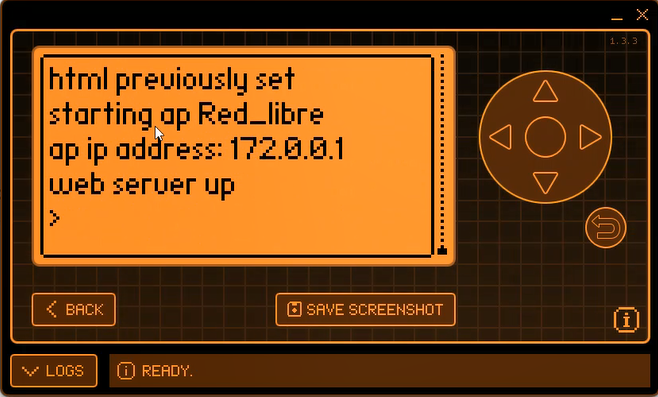

- Ahora procedemos con el inicio del portal, a través de la opción Start Portal:

- Nuestro portal inicia y queda a la escucha de los clientes que se quieran conectar

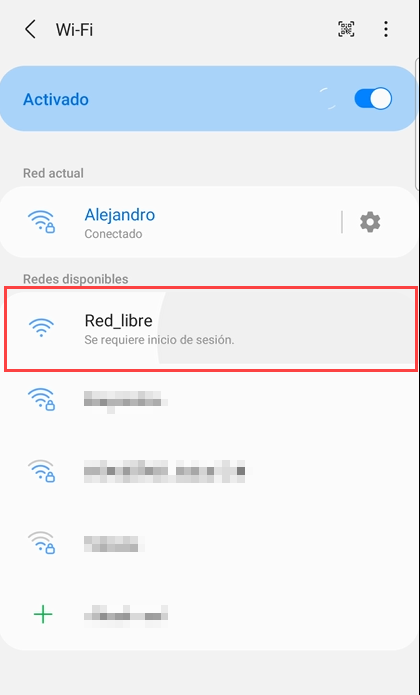

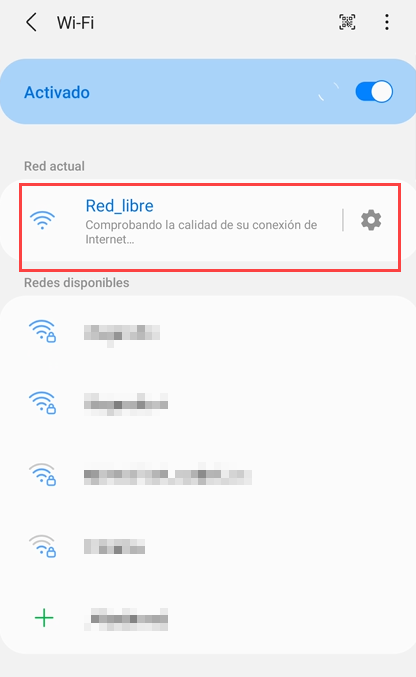

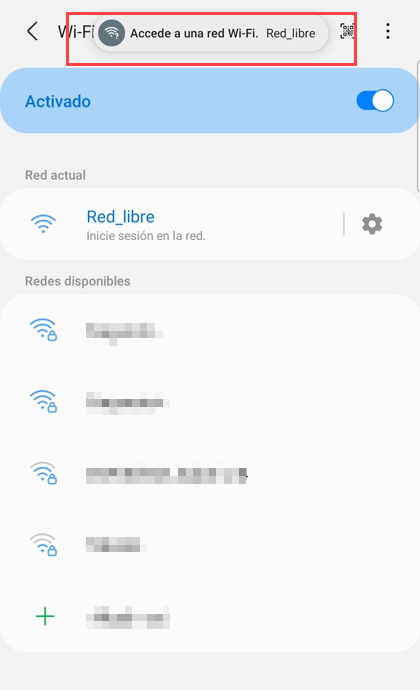

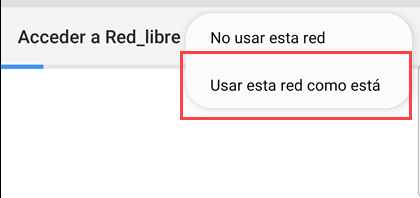

- Utilizaremos un equipo móvil con Android, para conectarnos a la red «Red_Libre»

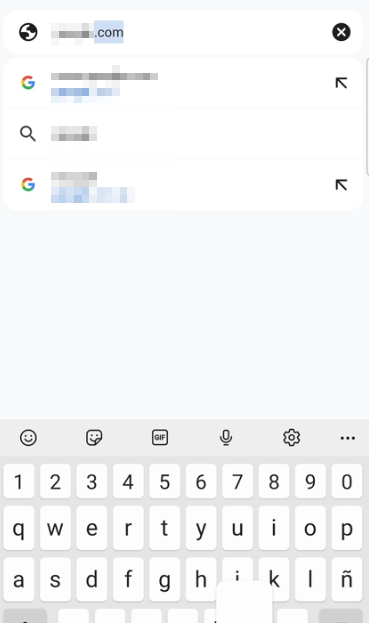

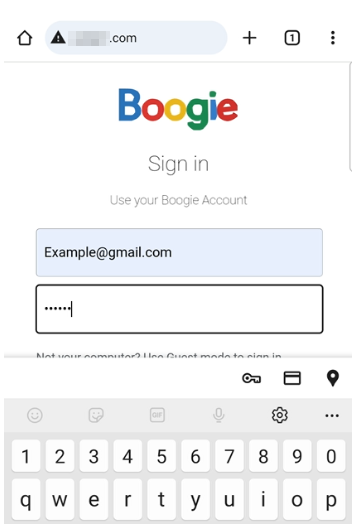

- Ingresaremos «nuestras» credenciales:

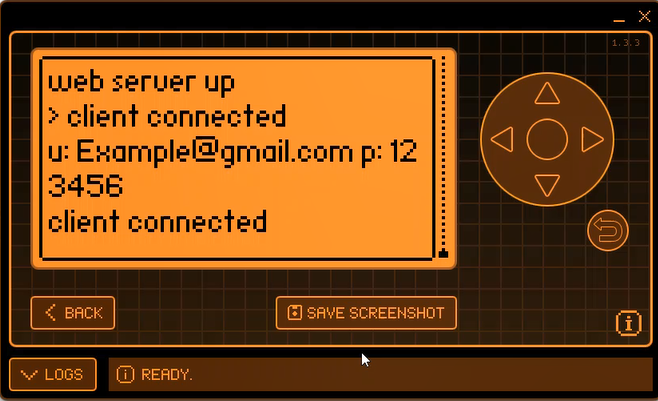

- Y desde el Flipper Zero, podemos ver la información capturada:

Bonus:

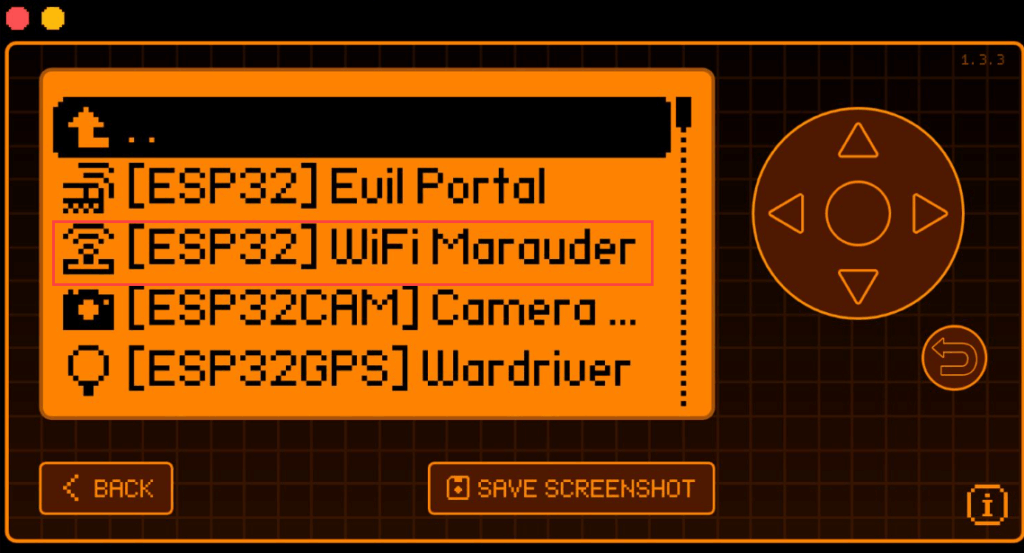

Si tienes alguna tarjeta no oficial compatible con Flipper Zero, puedes realizar el mismo ejercicio. Generalmente estas tarjetas ya vienen flasheadas, por lo que puedes omitir los pasos para instalar el Marauder:

Si estás teniendo problemas para levantar el AP, ya que no son las tarjetas oficiales, puedes hacer lo siguiente:

- Desde la aplicación [ESP] Wifi Marauder, configura un AP Falso, asignando nombre y página HTML, luego actívalo con «start». Cuando vuelvas a la aplicación [ESP] Evil Portal y levantes el AP falso, verás que la red Wifi ya es visible desde cualquier equipo cliente.

Hemos conseguido nuestro objetivo. Recuerda que dentro de la aplicación [ESP32] Wifi Marauder, existen otras opciones como Scan, Deauth, Sniff, Beacon Spam, etc. que son muy útiles para hacer pruebas en redes Wifi, pero por ahora dejaremos este artículo acá.

Esperamos que te haya sido de utilidad.