Desde mayo, Microsoft comenzó a exigir requisitos más estrictos para el envío de correo, principalmente a … SPF, DKIM y DMARC : ¿Qué son y para que sirven?Read more

Cybersecurity

Tips de seguridad: Como proteger tu teléfono móvil

Por fin te has comprado ese equipo que tanto querías, y sabes que lo utilizarás para … Tips de seguridad: Como proteger tu teléfono móvilRead more

Pentesting en Websockets

Como usuarios finales, a menudo utilizamos aplicaciones de chat, herramientas colaborativas (como Figma por ejemplo), o … Pentesting en WebsocketsRead more

¿Nos quedaremos sin trabajo? IA en seguridad ofensiva: PentestGPT

Con el auge del uso de la inteligencia artificial en varias ramas del conocimiento, es inevitable … ¿Nos quedaremos sin trabajo? IA en seguridad ofensiva: PentestGPTRead more

No todo es «select * from» – NoSQL Injection (Parte 2) – Práctica

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 2) – PrácticaRead more

No todo es «select * from» – NoSQL Injection (Parte 1) – Fundamentos

En esta serie de entradas analizaremos en detalle el ataque de inyección NoSQL, empleando diferentes técnicas … No todo es «select * from» – NoSQL Injection (Parte 1) – FundamentosRead more

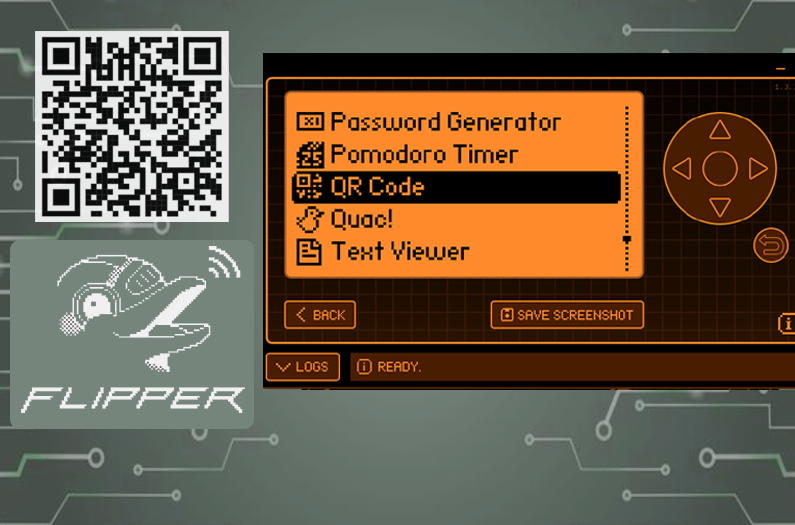

Como generar QRs con Flipper Zero

En esta entrada utilizaremos Flipper Zero para generar QRs, aprovechando la capacidad QR Code. Antes de … Como generar QRs con Flipper ZeroRead more

Aseguramiento de LLMs: Mitre ATLAS y OWASP Top 10 LLM – Elementos comunes

Sabemos que hoy en día, muchas organizaciones ya están comenzando a incorporar el uso de inteligencia … Aseguramiento de LLMs: Mitre ATLAS y OWASP Top 10 LLM – Elementos comunesRead more

OSINT con lenguaje natural: Integrando GPT y Shodan con Python

La Inteligencia Artificial tiene muchos usos hoy en día. Uno de los más conocidos son los … OSINT con lenguaje natural: Integrando GPT y Shodan con PythonRead more

Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLM

En esta serie de entradas, repasaremos algunas técnicas para realizar para realizar pruebas de seguridad sobre … Vulnerabilidades en aplicaciones LLM (Parte 2) OWASP Top 10 LLMRead more