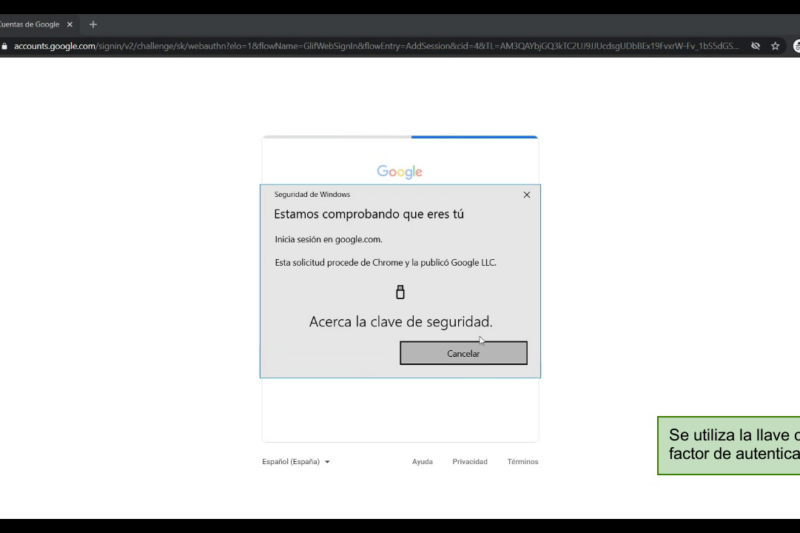

Cuantas veces hemos escuchado lo siguiente: Una alternativa, es usar tokens físicos basadas en FIDO U2F. … MFA: Configurar un token Fido en una cuenta de GoogleRead more

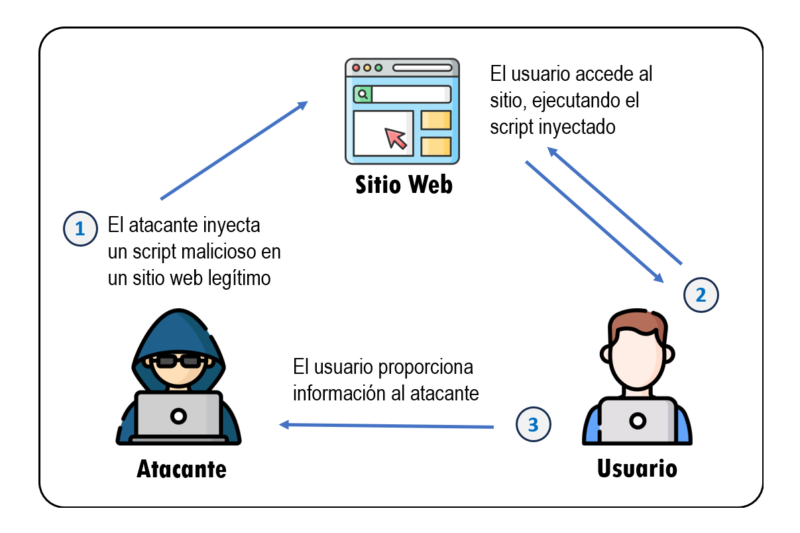

Cross Site Scripting: De una alerta reflejada a un robo de cookies

Uno de los ataques que permanece desde hace muchos años en la lista top 10 de … Cross Site Scripting: De una alerta reflejada a un robo de cookiesRead more

Metasploitable 3 (Parte 6: Steganografía + Cards )

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 (Parte 6: Steganografía + Cards )Read more

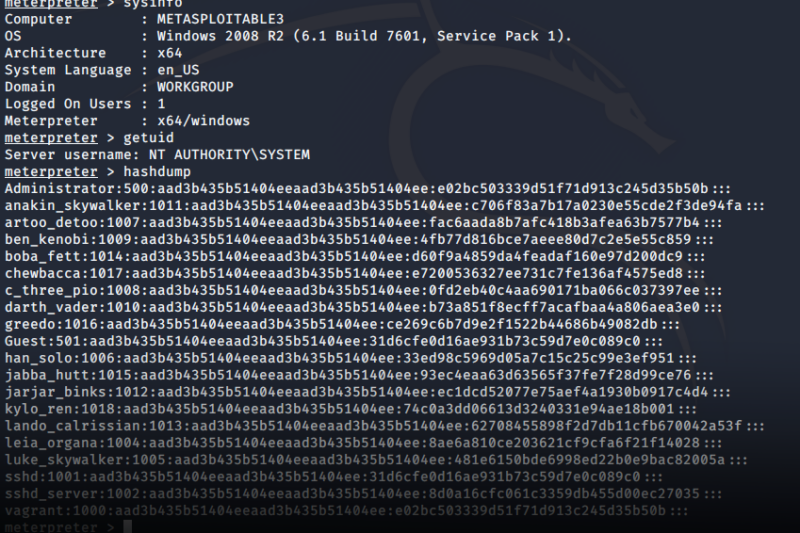

Metasploitable 3 (Parte 5 Hashdump + SSH+ Kiwi)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 (Parte 5 Hashdump + SSH+ Kiwi)Read more

Metasploitable 3 – Solución (Parte 4 – Manage Engine + Elasticsearch + Glassfish)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 4 – Manage Engine + Elasticsearch + Glassfish)Read more

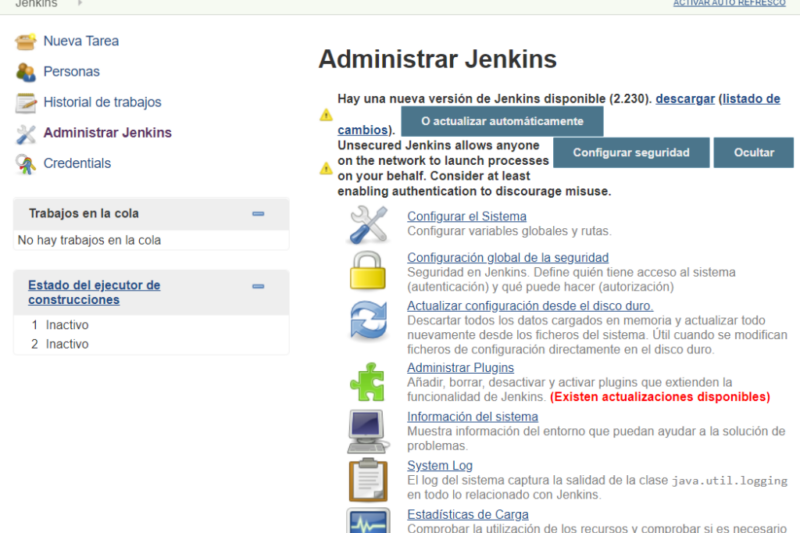

Metasploitable 3 – Solución (Parte 3 – Jenkins + Tomcat + Mysql + WordPress)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 3 – Jenkins + Tomcat + Mysql + WordPress)Read more

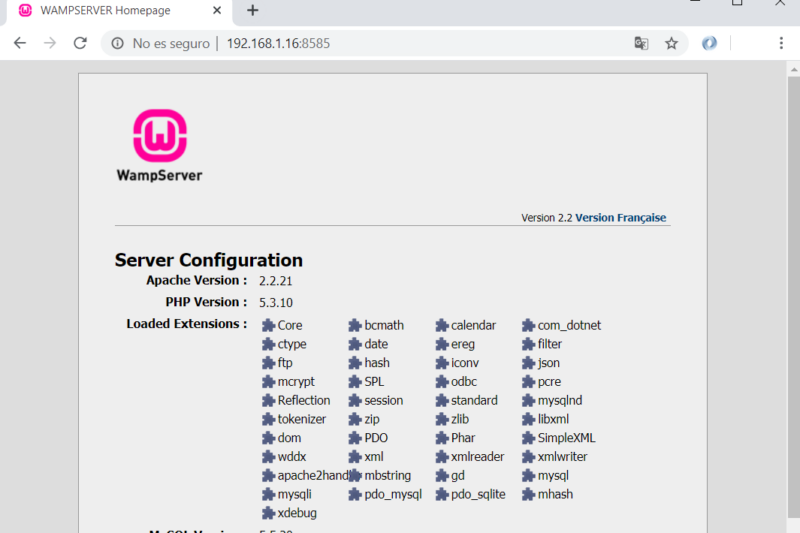

Metasploitable 3 – Solución (Parte 2 – HTTP + Upload)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 2 – HTTP + Upload)Read more

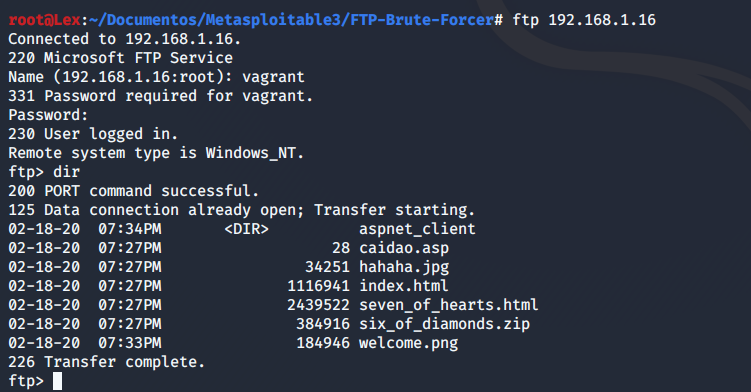

Metasploitable 3 – Solución (Parte 1 – FTP)

En esta serie de artículos, resolveremos la máquina Metasploitable 3, la cual instalamos en previamente. Para … Metasploitable 3 – Solución (Parte 1 – FTP)Read more

Instalar Metasploitable 3 en Windows 10 [2020]

Metasploitable 3 es una máquina virtual preparada por Rapid7 para practicar pentesting dentro de un entorno … Instalar Metasploitable 3 en Windows 10 [2020]Read more

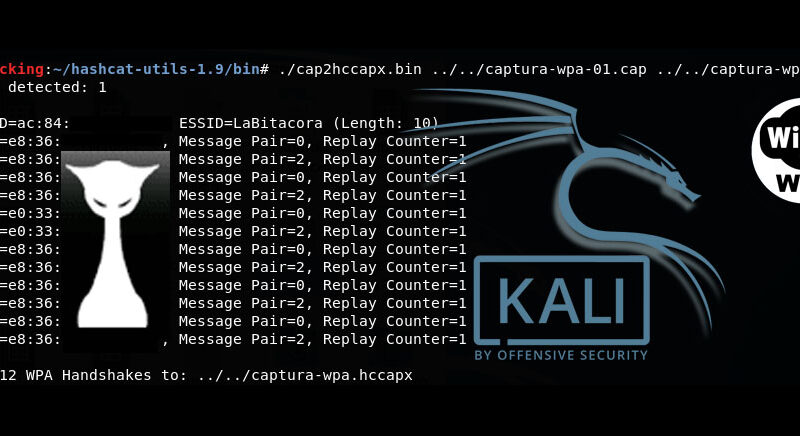

Crackear contraseñas WPA utilizando hashcat

En el post anterior http://labitacoradelhacker.com/obtener-contrasenas-en-redes-wpa-wpa2-usando-kali-linux-y-aircrack/, vimos como obtener obtener la contraseña de una red wpa, a … Crackear contraseñas WPA utilizando hashcatRead more

![Instalar Metasploitable 3 en Windows 10 [2020]](https://labitacoradelhacker.com/wp-content/uploads/2025/04/metasploitable3_11-796x533.png)