Desde mayo, Microsoft comenzó a exigir requisitos más estrictos para el envío de correo, principalmente a los remitentes que envían grandes volúmenes de correo a sus plataformas (Outlook, Exchange Online, Microsoft 365). ¿Qué exige?: Que cuenten con DMARC, SPF y DKIM. Previamente, en el 2024, Google y Yahoo implementaron la misma exigencia. Pero, ¿qué son estos mecanismos?.

Autenticación en servicios de correo electrónico

SPF, DKIM y DMARC son métodos de autenticación de correo electrónico. Impiden que los spammers y otros usuarios no autorizados envíen correos electrónicos que afirman provenir de un dominio que no les pertenece. La ausencia de estos controles puede ser aprovechado para el envío de phishing.

Veamos para que sirve cada uno:

SPF (Sender Policy Framework)

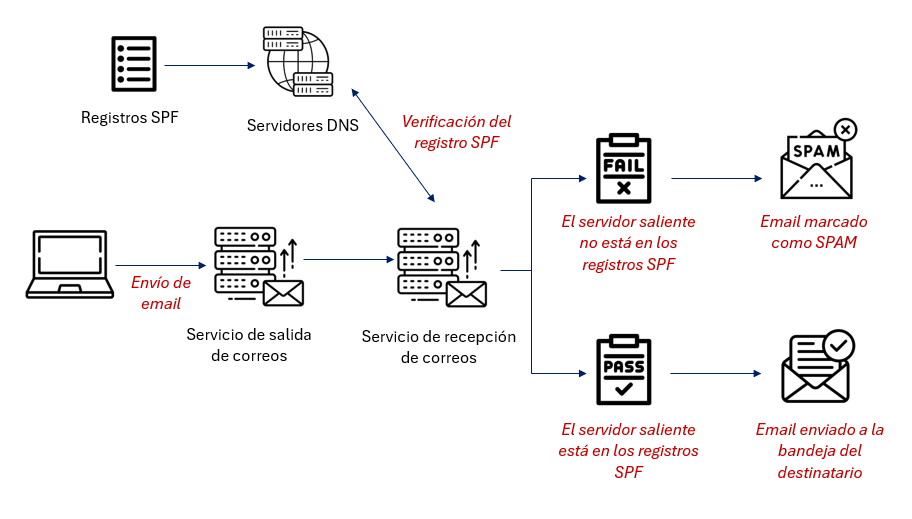

SPF es un mecanismo de autenticación de correos electrónicos que ayuda a prevenir el envío de mensajes falsificados o suplantados (como el phishing o el spam). Funciona permitiendo que el propietario de un dominio especifique qué servidores están autorizados a enviar correos en su nombre

Esto se logra mediante un registro TXT en el DNS del dominio. Cuando un servidor de correo recibe un mensaje, verifica si la dirección IP del servidor que lo envió está incluida en ese registro SPF. Si no lo está, el mensaje puede ser marcado como sospechoso o rechazado.

Para configurar SPF, se debe tener la siguiente estructura:

<versión> <IPv4 o IPv6> <include: dominio> <flags>- Versión: SPF1

- IPV4/IPV6: Las direcciones IP de los servidores que pueden enviar correo dentro del dominio (origen). También se puede especificar el registro a o mx de la organización.

- include: puede incluir el dominio de un tercero que está autorizado a enviar emails en nombre de la organización, por ejemplo Microsoft o Google.

- flags:

- -all = rechazar los emails que fallan la verificación SPF

- ~all = marcar como sospechosos los emails que fallan la verificación SPF

- ?all = el servidor destino puede determinar que hacer con los emails que fallan la verificación SPF

- +all = permitir a cualquier dominio enviar emails en nombre de la organización (no recomendado)

Ejemplo: v=spf1 ip4:192.0.2.0 ip4:192.0.2.1 include: _spf.google.com ~all

Esto indica que se autoriza a las IP 192.0.2.0 y 192.0.2.1 a enviar emails en nombre del dominio, asimismo se permite a los servidores de Google poder enviar correos a nombre de la organización, y se permite correos de otros servidores pero marcándolos como sospechosos.

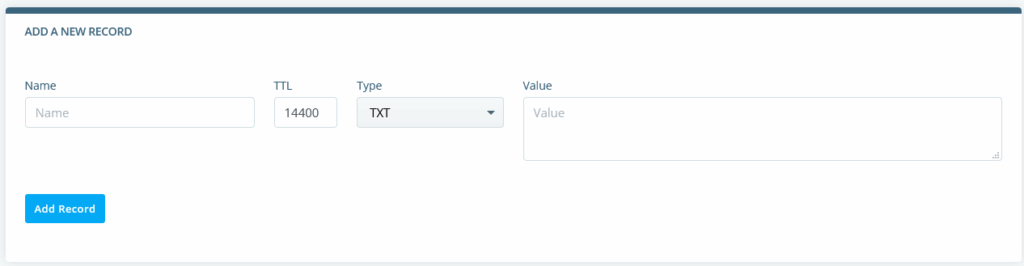

Esta cadena se debe registrar en el DNS de la organización como un registro TXT:

En el siguiente enlace podrás encontrar una guía de como configurar SPF para los principales proveedores de dominios: https://www.mail-tester.com/spf/

DKIM (Domainkeys Identified Mail)

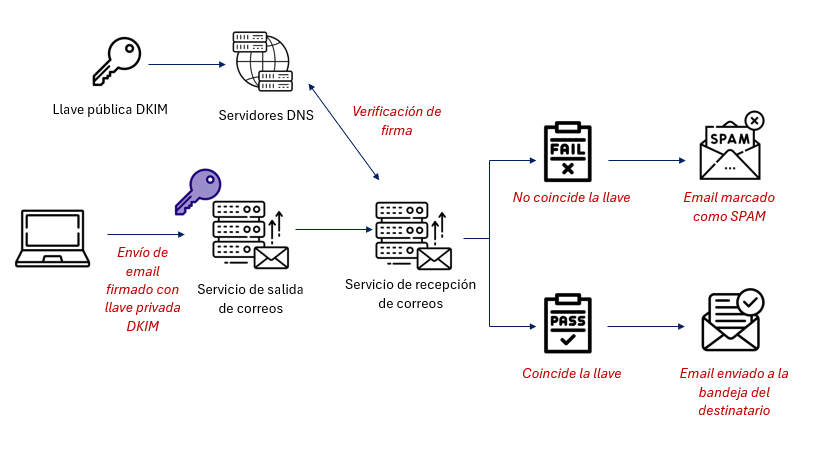

DKIM es un protocolo de autenticación de correo electrónico que permite al servidor receptor verificar que un mensaje fue realmente enviado por el dominio que dice representarlo y que su contenido no fue alterado en tránsito.

Funciona de la siguiente manera:

- El servidor emisor firma digitalmente el correo usando una clave privada. Esta firma se añade en la cabecera del mensaje.

- El dominio publica una clave pública en su DNS mediante un registro TXT.

- El servidor receptor usa esa clave pública para verificar la firma del mensaje. Si coincide, se confirma que el mensaje es auténtico y no ha sido modificado.

Esto ayuda a prevenir ataques como el spoofing y el phishing, ya que asegura que el mensaje proviene de una fuente legítima y confiable.

Para configurar DKIM, se debe hacer lo siguiente:

- Generar el par de llaves, lo cual usualmente se hace desde el panel de configuración del servicio de correo (por ejemplo: Mailjet, Getresponse, Google Workspace, etc), activando la protección DKIM

- Copiar los valores generados: nombre y valor y agregarlos en la configuración DNS de tu organización. Dependiendo del servicio que estés usando esto puede realizarse de forma automática o manual.

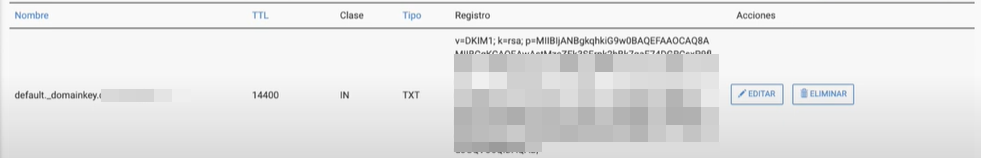

El valor se registra en el DNS de la organización como un registro TXT, y tiene la siguiente estructura:

[versión];[algoritmo];[llave pública]- version: DKIM1

- algoritmo: algoritmo asimétrico (k=rsa)

- llave pública: p=[LLAVE]

Nota: Si se está usando un servicio de correo como Microsoft, el registro será de tipo CNAME, y para generarlo, se debe acceder al panel de administración de Microsoft 365 y activar la configuración DKIM para el envío de correos. Para más información, puedes consultar la siguiente fuente: https://learn.microsoft.com/en-us/defender-office-365/email-authentication-dkim-configure

DMARC (Domain-based Message Authentication, Reporting and Conformance)

DMARC es un protocolo de autenticación de correo electrónico que se apoya en SPF y DKIM para proteger tu dominio contra suplantación de identidad (spoofing) y ataques de phishing.

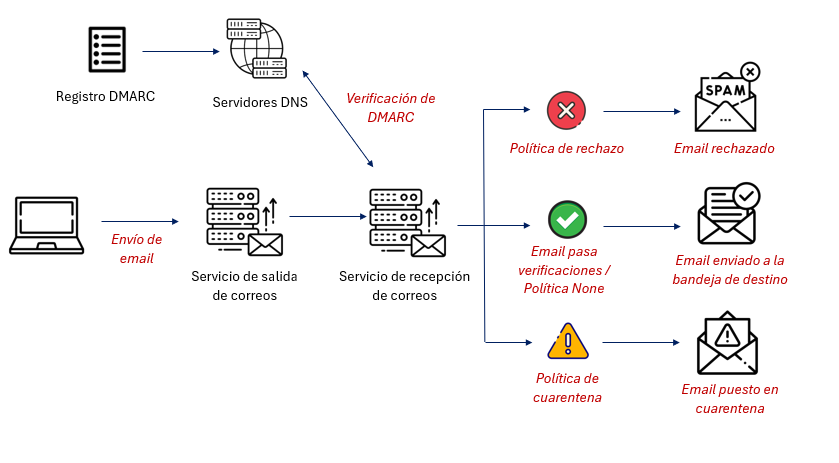

Las políticas DMARC se encargan de indicar a los servidores de correo entrante que pongan en cuarentena, rechacen o entreguen los correos electrónicos que no superen la autenticación SPF o DKIM. De igual forma que SPF y DKIM, las políticas DMARC se almacenan como un registro TXT en el DNS.

¿Cómo funciona?

- Se agrega un registro DMARC en el DNS del dominio, donde se define una política: qué hacer si un correo no pasa la validación SPF o DKIM (por ejemplo, rechazarlo, ponerlo en cuarentena o permitirlo).

- Cuando un servidor de correo recibe un mensaje, verifica si el dominio del remitente tiene un registro DMARC.

- Se realiza una “alineación”: el servidor comprueba si el dominio del encabezado “From” coincide con el dominio autenticado por SPF o DKIM.

- Se aplica la política definida: si falla la autenticación, el servidor puede rechazar el mensaje o marcarlo como sospechoso.

- Se generan reportes que te permiten monitorear intentos de suplantación y ajustar la política.

¿Cómo interactúa DMARC con SPF y DKIM?

SPF y DKIM son los mecanismos de autenticación. DMARC simplemente evalúa si uno de ellos pasó y si está alineado con el dominio del encabezado «From». Técnicamente, no es obligatorio tener ambos (DKIM y SPF) para publicar un registro DMARC, pero sí es altamente recomendable tener al menos uno correctamente configurado para que DMARC funcione con eficacia.

Aunque se puede configurar un registro DMARC en el DNS, si previamente no se ha configurado algún mecanismo de autenticación, DMARC no podrá hacer nada útil.

Lo ideal es tener ambos activos y alineados, porque:

- DKIM sí protege el contenido, pero puede fallar si el mensaje es alterado por un servidor intermedio.

- SPF solo autentica el servidor emisor, pero no garantiza que el contenido no fue manipulado.

El valor del registro tiene la siguiente estructura:

[versión];[política];[dirección de reporte/dirección de falla];[pct/fo]- versión: DMARC1

- Política: puede ser

p=none,p=quarantineop=reject - Dirección de reporte (rua):

rua=mailto:correo_de_reporte@midominio.com. - Dirección de falla de autenticación (ruf):

ruf=mailto:correo_de_falla@midominio.com - PCT: indica el porcentaje de mensajes de correo electrónico que deben ser evaluados según la política DMARC.

- FO: son las opciones de reporte de DMARC para indicar qué información se incluye en los informes de DMARC

A continuación, se muestra un registro ejemplo de DMARC

Nombre/Host: _dmarc

Tipo: TXT

Valor: v=DMARC1; p=quarantine; rua=mailto:postmaster@midominio.comEl valor, indica que los correos que no pasen la verificación SPF o DKIM, sean enviados a cuarentena, y se devuelva un mensaje de reporte a postmaster@midominio.com

Finalmente, debes tener en cuenta que tras configurar tus registros, estos deben ser propagados a través de internet, por lo que podrías tardar en verlos reflejados entre 24 y 48 después.

Existen servicios gratuitos online que te permiten verificar si tus servicios de DKIM, SPF y DMARC se encuentran correctamente configurados:

Nota adicional: Si quieres conocer más sobre la restricción impuesta por Microsoft, puedes ir al siguiente enlace:

Esperemos que este artículo te haya sido de utilidad.